- Фільтрація пошти - справа професіоналів

- Фільтрація пошта на Hub Transport сервері

- Установка внутрішніх SMTP серверів

- Захист на сервері c роллю Edge Transport

- Базовий функціонал анти-спам захисту Exchange 2010

- Захист пошти за допомогою TMG

- Оновлення антивіруса, або «ложка дьогтю в бочці меду»

- висновок

У цій статті автор описує можливі рішення для захисту від спаму і вірусів за допомогою різних продуктів Microsoft.

Автор: Alexey Bogomolov

Згідно з останніми статистичними даними, частка спаму в поштовому трафіку Рунета складає 85 відсотків. Спам залишається серйозною інтернет-загрозою, збиток від якої вимірюється далеко не тільки витраченим трафіком. І не стільки ім. При наближається до нуля вартості трафіку збиток російських користувачів і провайдерів, за деякими оцінками, становить 50 млн доларів на рік, але це лише прямі збитки. Набагато більше - непрямий. Зі спамом все частіше поширюються шкідливі вкладення (0,5-1% всього трафіку), фішингові листи (близько 1%). В результаті, компанії втрачають не тільки дорогоцінний час співробітників, вони ризикують бути зараженими шкідливим ПЗ і можуть, самі того не підозрюючи, розкрити конфіденційні дані в результаті фішинг-атак.

У даній статті ми поговоримо про захист від спаму і вірусів за допомогою продуктів компанії Microsoft.

Для початку давайте визначимося, які варіанти захисту пропонує компанія Microsoft.

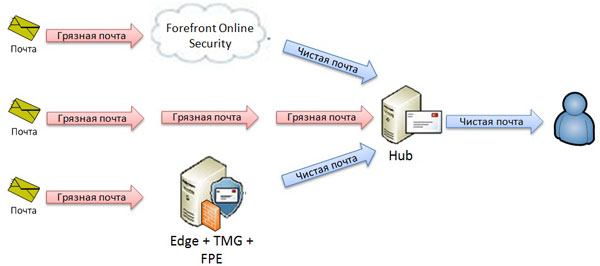

Рис.1: Варіанти захисту від спаму і вірусів.

- Фільтрація в хмарному сервіс Forefront Online Security;

- Фільтрація на своєму Hub Transport сервері (для малих організацій);

- Фільтрація на прикордонному сервері Exchange.

Давайте розберемо докладніше кожен із способів.

Фільтрація пошти - справа професіоналів

В якості першого варіанту, я хотів би запропонувати скористатися хмарним сервісом від Microsoft - Forefront Online Security for Exchange.

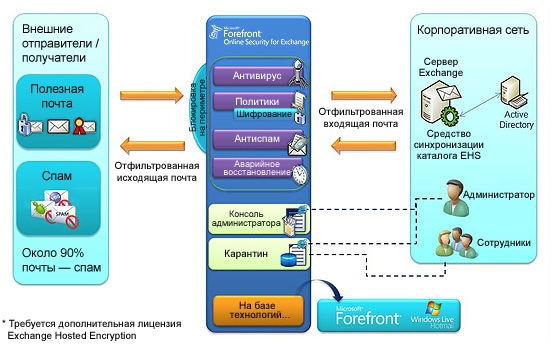

Служба Forefront Online Security for Exchange - це набір спеціалізованих засобів, для фільтрації спаму і вірусів, а також захисту від фішинг-атак. З її допомогою запобігають спроби несанкціонованого доступу, вона забезпечує багаторівневий захист від спаму і вірусів.

Рис.2: Принцип роботи Forefront Online Security for Exchange

Дана служба підходить компаніям практично будь-якого розміру, вона надзвичайно проста у використанні і не вимагає виділених серверів. Ви просто підписуєтеся на дану послугу, робите невеликі налаштування вашого сервера Exchange 2010 і отримуєте професійно відфільтрований потік пошти. Докладно зупинятися на цьому варіанті не будемо, тому що складно ні чого в ньому немає, а всю необхідну інформацію ви зможете самі знайти на сайті проекту - http://www.microsoft.com/rus/allpromo/fose/ .

Фільтрація пошта на Hub Transport сервері

Другий варіант - це фільтрація спаму прямо на локальному сервері Hub Transport. Даний сценарій підходить лише для невеликих організацій, які не можуть собі дозволити установку виділеного сервера для ролі Edge Transport.

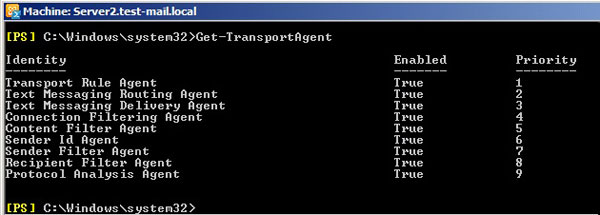

За замовчуванням, анти-спам агенти (Recipient Filtering, Content Filtering, SenderId і т.д.) активізовані в роль Edge Transport і відключені в Hub Transport. Давайте докладніше розглянемо те, як встановити анти-спам фільтри на ролі Hub Transport.

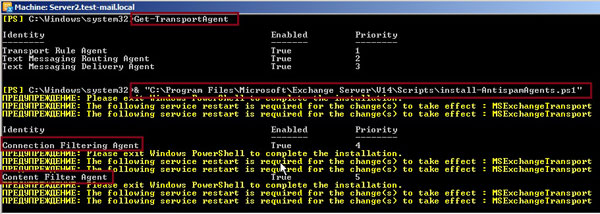

Для активації анти-спам захисту на сервері Hub Transport необхідно запустити скрипт install-AntispamAgents.ps1. Даний скрипт знаходиться в папці зі скриптами Scripts, в директорії установки Exchange 2010. Відкрийте Exchange Management Shell, перейдіть в папку c: \ Program Files \ Microsoft \ Exchange Server \ V14 \ Scripts \ і виконаємо команду:

\ .install-AntispamAgents.ps1

Рис.3: Активація агентів анти-спам захисту на сервері Hub Transport.

В результаті виконання цієї команди будуть активовані наступні агенти:

- Connection filtering (Фільтрація підключень)

- Content filtering (Фільтрація вмісту)

- Sender ID (Код відправника)

- Sender filtering (Фільтрація відправників)

- Recipient filtering (Фільтрація одержувачів)

- Sender reputation (Репутація відправника)

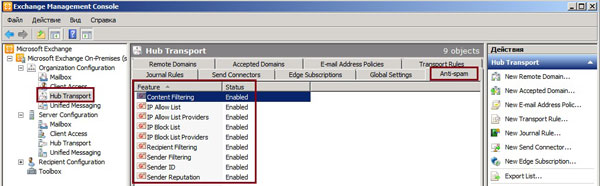

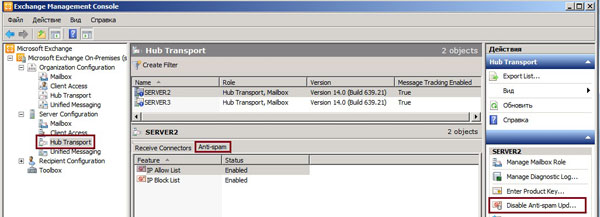

Буде показано попередження, що треба закрити Exchange Management Shell і перезапустити службу Microsoft Exchange Transport. Виконавши дані рекомендації, ми можемо зайти в Exchange Management Console і побачити нові вкладки Anti-Spam у властивостях ролей Hub Transport як на рівні організації, так і на рівні серверів:

Рис.4: Налаштування анти-спаму на рівні організації.

Рис.5: Налаштування анти-спаму на рівні серверів.

Зверніть увагу, що на рис.3 попередньо був виконаний командлет Get- TransportAgent, для отримання списку агентів транспорту. Після установки модулів анти-спам захисту, їх кількість значно збільшилася:

Рис.6: Транспортні агенти після установки модулів анти-спаму.

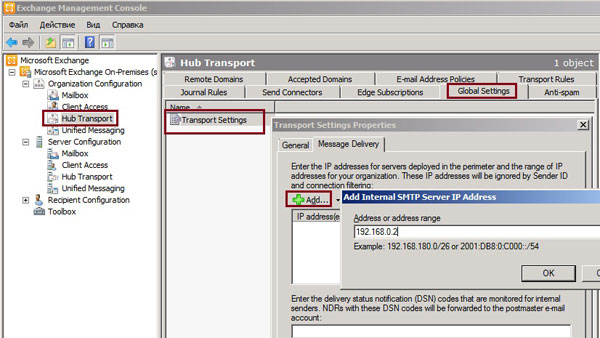

Установка внутрішніх SMTP серверів

Для правильної роботи всіх функцій захисту від небажаної пошти необхідно, щоб в параметрі InternalSMTPServers командлет Set-TransportConfig було вказано, по крайней мере, один IP-адреса внутрішнього SMTP-сервера. Якщо транспортний сервер-концентратор (Hub Ttransport), на якому виконуються функції захисту від небажаної пошти, є єдиним SMTP-сервером в організації, введіть його IP-адресу, як показано на рис.7:

Рис.7: Додаємо внутрішній SMTP сервер.

Оновлення анти-спам захисту на сервері Hub Transport

Встановивши анти-спам захист потрібно подбати про її оновлення. Для перегляду стану оновлень виконаємо команду Get- AntispamUpdates:

Рис.8: Стан оновлень анти-спам захисту.

Щоб зрозуміти, чому вийшло так, що оновлення встановлюються в ручну, а Spam Signature і IP Reputation взагалі не оновлюються, заглянемо в скрипт install-AntispamAgents.ps1, який ми використовували в самому початку. Знайдемо в цьому скрипті наступні рядки:

# Enable the Antispam agents flag enabled on the server

if ($ transportserver.AntispamAgentsEnabled -eq $ false)

{

set-transportserver -id $ localservername -AntispamAgentsEnabled: $ true

}

# Enable basic Hygiene Update

enable-AntispamUpdates -UpdateMode: Manual -IPReputationUpdatesEnabled: $ false -SpamSignatureUpdatesEnabled: $ false

Тепер все стає зрозуміло. «Несправедливість» така трапилася тому, що автоматичне оновлення засоби захисту від небажаної пошти Forefront - це розширена функція, для роботи якої необхідна наявність корпоративної ліцензії клієнтського доступу Exchange (CAL) для кожної поштової скриньки користувача або ліцензії Forefront Protection 2010 року для сервера Exchange. Так що у вас є вибір - оновлювати вручну (або за допомогою скрипта), купувати Enterprise CAL`и для Exchange 2010, або купувати Forefront Protection 2010 for Exchange Server.

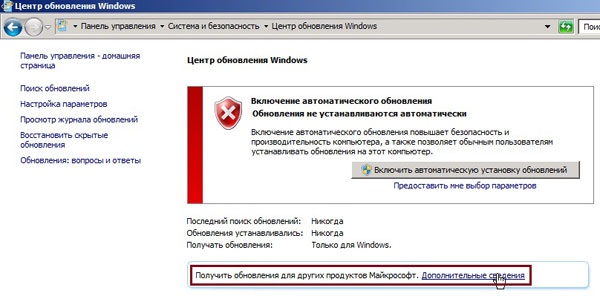

Ручне оновлення анти-спам захисту

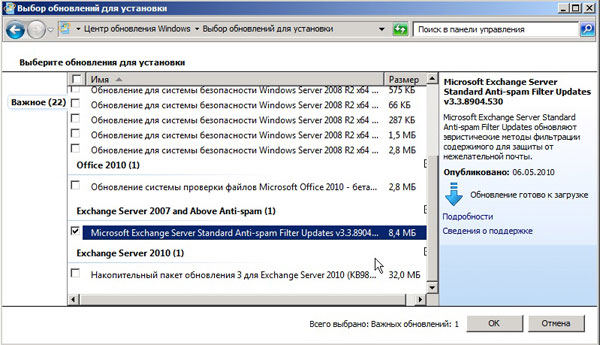

Для комп'ютерів, що працюють під управлінням Exchange Server 2010, функція оновлення засоби захисту від небажаної пошти заснована на інфраструктурі служби Microsoft Update. Отже, для ручного оновлення сигнатур потрібно перейти в центр оновлення та вибрати пункт «Отримати оновлення для інших продуктів Майкрософт»:

Рис.9: Оновлення анти-спам захисту.

Майстер перенаправить вас на сайт Microsoft, після чого ви отримаєте список доступних оновлень для всіх продуктів, встановлених на вашому комп'ютері:

Рис.10: Список доступних оновлень.

Вибираємо оновлення анти-спаму, натискаємо ОК і воно буде завантажено та встановлено. В результаті, у висновку команди Get- AntispamUpdates ви сможетеувідеть, що поточні версії фільтрів змінилися.

Автоматичне оновлення анти-спам захисту

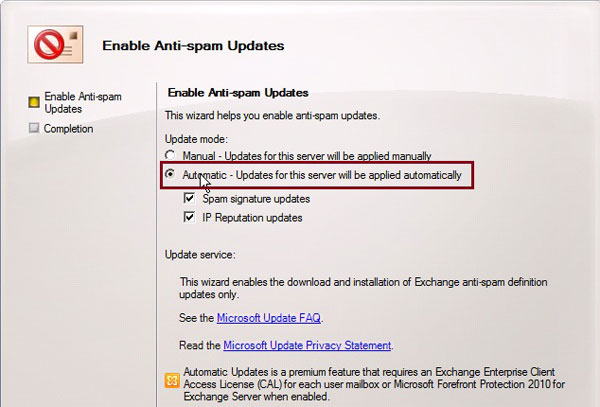

Якщо говорити про автоматичне оновлення, то його можна активувати на рівні серверів -> Hub Transport -> меню Дії -> Enable Anti-Spam Updates ....

Примітка: Попередньо треба натиснути Disable Anti - Spam Updates ...

Рис.11: Щоб увімкнути автоматичне оновлення анти-спаму.

В даному майстра потрібно переключити режим поновлення в автоматичний і поставити галочки для поновлення Спам сигнатур (підвищують точність роботи фільтра вмісту) і репутацію IP (підвищують точність відомостей про репутацію відправника і про IP-адреси, з яких надсилаєте спам).

Примітка: На застосування знову завантажених оновлень може піти більше години, щоб негайно активувати поновлення, необхідно перезапустити службу Microsoft Exchange Anti-spam Update.

Стан функції автоматичного оновлення ви зможете побачити в виведенні командлет Get - AntispamUpdates.

На цьому настройка локального сервер Hub Transport для боротьби зі спамом завершена. Ще раз нагадаю, що в разі невеликих організацій, коли немає можливості використовувати виділений сервер для ролі Edge Transport або Forefront Protection for Exchange, краще довірити функцію захисту від спаму і вірусів хмарного сервісу Forefront Online Protection і отримувати вже відфільтровану пошту. Далі давайте поговоримо про більш серйозну захист від спаму і вірусів «своїми силами».

Захист на сервері c роллю Edge Transport

Давайте обговоримо третій варіант - захист від спаму та вірусів на виділеному сервері з роллю Edge Transport.

Подивимося, як можна організувати захист на виділеному прикордонному сервері:

- Використовувати базовий функціонал Exchange 2010 Server.

- Скористатися можливостями TMG для додаткової фільтрації спаму і вірусів.

- Встановити Forefront Protection for Exchange 2010 - продукт, спеціально створений для захисту від спаму і вірусів, причому не тільки вхідної кореспонденції, а й виходить і внутрішньокорпоративної.

Примітка: Про те, як встановити сервер Edge Transport спільно з Threat Management Gateway (TMG) можна почитати тут ( http://www.alexxhost.ru/2010/04/exchange-server-2010-edge-server.html ). А про те, як настроїти роботу Інтернет пошти через Edge сервер - тут ( http://www.alexxhost.ru/2010/05/edge-transport-exchange-2010.html ).

Базовий функціонал анти-спам захисту Exchange 2010

Основна мета Edge Transport - не пропустити спам і віруси в корпоративну мережу, і Edge сервери використовують цілий набір спам-фільтрів (тих, які ми активували вище на ролі Hub Transport):

- Connection filtering (Фільтрація підключень)

- Content filtering (Фільтрація вмісту)

- Sender ID (Код відправника)

- Sender filtering (Фільтрація відправників)

- Recipient filtering (Фільтрація одержувачів)

- Sender reputation (Репутація відправника)

Примітка: Recipient Filtering (фільтр одержувачів) потребує інформації з Active Directory, відповідно для його роботи потрібна підписка Edge Subscription, а якщо конкретніше, то механізм реплікації EdgeSync.

Після установки ролі Edge Transport ми можемо бачити, що за замовчуванням включені всі можливі фільтри і активно їх автоматичне оновлення (його можна тільки відключити):

Рис.12: Фільтри анти-спаму на Edge сервері.

В результаті, ми отримуємо простий і дешевий сценарій, який забезпечує базовий захист від спаму на виділеному і спеціально призначеному для цих цілей сервері. Даний варіант набагато краще і правильніше, того, коли ми активуємо модулі анти-спам захисту на сервері Hub Transport, але, тим не менш, він не достатній для серйозної боротьби з Інтернет погрозами, що поширюються через електронну пошту. Зокрема в даному випадку ми не маємо можливості фільтрації повідомлень на предмет вмісту шкідливого ПЗ.

Захист пошти за допомогою TMG

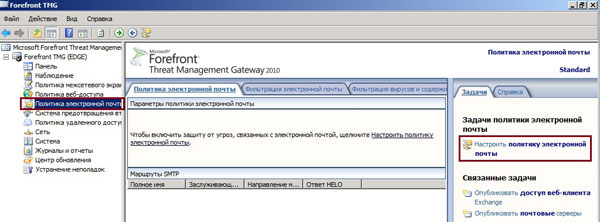

Розглянемо «перехідний» варіант захисту від вірусів (чому «перехідний» - розповім в кінці). У Threat Management Gateway (TMG) є можливість «заглядати» всередину протоколу SMTP і тим самим контролювати проходить через нього пошту. Якщо ми відкриємо консоль TMG, то побачимо, що там є розділ Політика електронної пошти.

Рис.13: Політика електронної пошти в консолі TMG.

Дана політика з самого початку не налаштована, з цього потрібно натиснути кнопку Налаштувати політику електронної пошти в меню Дія. Запустити майстра потрібно вказати адреси локальних серверів Hub Transport і імена довірених доменів (Accepted Domains), далі потрібно вибрати внутрішню і зовнішню мережі (або набір мереж), на які будуть налаштовані відповідні прослуховувачі (Listeners - виконують функцію, аналогічну коннекторам в серверах Exchange). Якщо у вас на мережеві інтерфейси кілька IP-адрес, то можна буде вказати тільки частина з них. Під час налаштування зовнішнього Прослуховувач не забудьте вказати зовнішнє FQDN вашого сервера, щоб SMTP-сервер міг правильно представлятися на запит команд HELO / EHLO (наприклад mail.firma.ru). На наступному кроці майстра потрібно поставити галочку в графі «Включити підключення для трафіку EdgeSync», навіщо це потрібно, ми вже говорили вище, пам'ятайте тільки, що попередньо потрібно оформити саму підписку Edge Subscription.

В результаті будуть створені два SMTP маршруту, один внутрішній, другий зовнішній (рис.14).

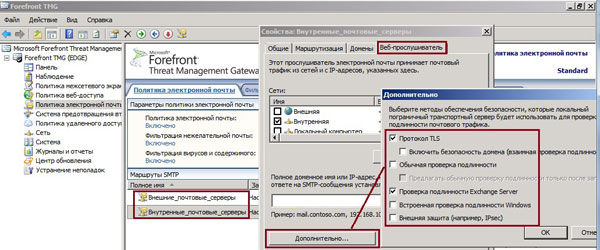

Рис.14: Налаштовувати методів аутентифікації на Прослуховувач.

Зверніть увагу, що на Прослуховувач, так само як і на Exchange-коннекторах можна і навіть потрібно налаштовувати методи аутентифікації!

Оскільки необхідні маршрути вже створені, то в ручну налаштовувати політики трафіку не потрібно, якщо у вас до цього зовнішня пошта працювала, то і тепер вона повинна також працювати без проблем.

В результаті установки ролі Edge Transport спільно з Інтернет-шлюзом на базі сервера TMG 2010 року, в доповнення до базових функцій фільтрації пошти від спаму, ми отримали функціонал з аналізу вмісту листів на наявність шкідливого ПЗ, заборонених фраз і типів файлів (рис.15).

Примітка: Спільно з сервером TMG 2010 можна використовувати ролі Edge не тільки Exchange 2010 сервера, але і Exchange 2007 SP 1 / SP 2.

Рис.15: Антивірусний фільтр в TMG.

Причому при аналізі листів на віруси ви можете активувати для сканування до 5 антивірусних модулів.

Примітка: Потрібно мати на увазі, що чим більше модулів ви виберете, тим більше буде навантаження на ваш сервер!

Оновлення антивіруса, або «ложка дьогтю в бочці меду»

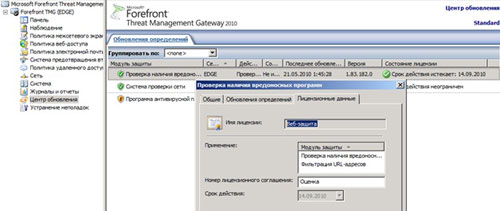

TMG має свій Центр оновлень, через який ви завжди зможете проконтролювати актуальність наявних визначень, причому у Перевірки наявності шкідливих програм є свої ліцензійні дані (рис.16).

Рис.16: Ліцензування антивірусних сигнатур.

І якщо придивитися, то можна помітити, що через 120 днів, після установки TMG, захист на віруси оновлюватися зламається. Вся справа в тому, що оновлення антивірусних модулів для TMG поширюються в рамках підписки на Forefront Protection for Exchange і вартість їх становить близько 15 доларів в рік на користувача (для TMG Medium Business Edition (який йде в складі Essential Business Server) - 8 доларів) .

В результаті і виходить, що даний варіант захисту від спаму і вірусів є «перехідним», тобто через 4 місяці вам доведеться вирішувати проблему оновлення захисту від вірусів.

Фактично, в Microsoft TMG компонент Політики електронної пошти (E-Mail Protection) надає лише центральне управління для Microsoft Exchange Edge і Forefront Protection for Exchange серверів, коли вони розміщені на одному сервері, і використовувати його без передплати на FPE не доцільно.

Для повноцінного захисту пошти від спаму і вірусів необхідно купувати підписку Forefront Protection for Exchange і користуватися зручною графічною консоллю з усім можливим функціоналом захисту і централізованим управлінням.

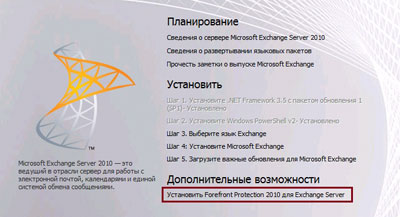

Завантажити Forefront Protection for Exchange можна за посиланням прямо з майстра установки Exchange 2010, або TMG (найперша картинка при запуску установника)

Рис.17: Установка FPE з майстра установки Exchange.

Що стосується конфігурації FPE 2010, то це досить велика тема і її ми розглянемо в одній з майбутніх статей.

висновок

У статті я спробував розкрити своє бачення варіантів захисту корпоративної пошти від зовнішніх загроз у вигляді спаму і вірусів, а також показати процес установки даних рішень. Наступним кроком має бути настройка самого захисту, про що я і постараюся написати в одній з наступних статей.