Підключаючись до мережі Wi-Fi в кафе, готелі, аеропорту або метро, ви фактично викладаєте свої дані на загальний огляд. Перехопити ваш трафік в публічній мережі здатний будь-який школяр. Для цього потрібно лише завантажити в Інтернеті одну з численних «хакерських» програм і прочитати інструкцію до неї. Ось чому ми настійно рекомендуємо ознайомитися з правилами безпечної поведінки в публічних мережах і, звичайно ж, дотримуватися їх.

У статті ми розповімо про загрози, які підстерігають вас при використанні публічних мереж, і прості способи захисту.

вектори атак

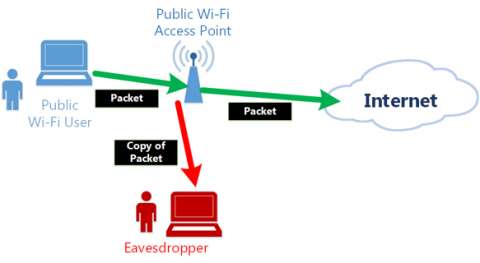

Існує три основних типи атак, які зловмисник може зробити при використанні загальнодоступного Wi-Fi. Найбільш простий і поширений - сніффінг. Відкриті точки доступу ніяк не шифрується пакети, а тому перехопити їх здатний будь-який бажаючий. Ну а після того як пакети виявилися у хакера, вичленення з них важливої інформації, на зразок даних авторизації, залишається справою техніки. Програм-сніфферов існує чимало, причому не тільки для настільних операційних систем, але і для смартфонів під управлінням Android.

У розпал президентських виборів в США на з'їзді республіканської партії в Клівленді співробітники компанії Avast вирішили перевірити, наскільки американські політики дбають про свою безпеку в Інтернеті. Для цього в місці проведення з'їзду було розміщено кілька відкритих точок доступу, а минулий через них трафік був проаналізований фахівцями. Мимовільними учасниками експерименту стали близько 1200 чоловік. Його результати красномовні: Avast вдалося розкрити особистість 68,3% користувачів Wi-Fi і дізнатися, які програми вони запускали і які сайти відвідували.

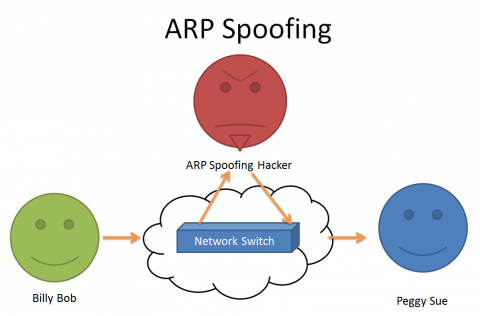

Другий можливий вектор - атака MitM (Man in the Middle, «людина посередині»), для чого нерідко використовується ARP-спуфінга. Протокол ARP призначений для зіставлення всередині локальної мережі IP- і MAC-адрес пристроїв, і в ньому не передбачена перевірка справжності пакетів. Це дає зловмиснику можливість відправити на атакується апарат і роутер пакети з підмінений MAC-адресами. В результаті смартфон або ноутбук вважатиме, що IP-адресою роутера відповідає MAC-адресу пристрою хакера, і буде посилати всю інформацію останньому. Роутер також стане відправляти відповіді зломщику замість справжнього клієнта.

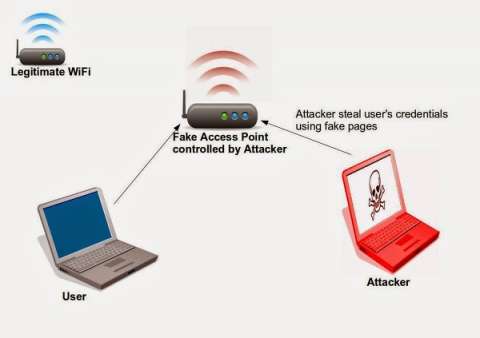

Третій спосіб - використання переносної точки доступу (такі пристрої зазвичай робляться компактними і автономними). Якщо поруч із справжньою точкою доступу з'являється друга з тим же ім'ям мережі (SSID), але більш сильним сигналом, то навколишні пристрою, швидше за все, будуть підключатися саме до неї. SSID не завжди роблять однаковим: іноді мережу просто називають схожим чином, розраховуючи на неуважність користувачів. І хоча другий спосіб не дуже надійний і застосовується нечасто, ми все одно радимо в разі найменших сумнівів у достовірності знайденої вашим гаджетом мережі звернутися до персоналу закладу.

Протягом минулого року зловмисники неодноразово створювали підроблені точки доступу в Московському метрополітені. В результаті замість звичної сторінки авторизації користувачі бачили на екранах своїх пристроїв нецензурні написи.

Звичайно, існує ще безліч різних типів атак - ми перерахували лише деякі. Звичайний користувач навряд чи зможе виявити прослушку, тому про заходи безпеки варто подбати заздалегідь.

На початку статті ми постаралися вас налякати, проте насправді для збереження в секреті переданої інформації досить дотримуватися ряду нескладних правил, а також по можливості користуватися шифрованими каналами зв'язку. Детальніше про це ми зараз і розповімо.

Безпечне шифрування з'єднання

Головне правило, якого необхідно дотримуватися завжди і всюди - не передавати дані в недовірених мережах (та й в довірених теж) по небезпечним протоколам. Все більше сайтів, особливо соціальних мереж і різних сервісів, що вимагають авторизації, переходить на захищений протокол HTTPS, який використовує шифрування за протоколами SSL / TLS. Передані по HTTPS дані шифруються на вашому пристрої і кінцевим сервісом, що значно ускладнює використання перехопленої інформації, але не робить його повністю неможливим. Всі сучасні браузери позначають відкриті по HTTPS вкладки особливим значком в адресному рядку (зазвичай з використанням зеленого кольору) - на це варто звертати увагу.

Також буде не зайвим скористатися розширенням HTTPS Everywhere , Яке є для десктопних браузерів Chrome і Opera, а також для Firefox (включаючи Android-версію). Коли даний плагін працює, всі запити на сайтах з підтримкою HTTPS здійснюються саме по зашифрованому протоколу. Іншими словами, розширення дозволяє позбутися від помилок веб-майстрів, які включають підтримку HTTPS не для всіх сторінок сайту або розміщують на захищених сторінках звичайні HTTP-посилання.

Безпечна аутентифікація і оплата

HTTPS допомагає зберегти дані в безпеці в більшості випадків. Однак навіть коли ви підключаєтеся до сайту з безпечного протоколу, слід використовувати двухфакторную аутентифікацію - це зведе до нуля ймовірність злому аккаунта, якщо ваші дані все ж перехоплять і зможуть розшифрувати. Зараз двухфакторную аутентифікацію підтримують практично всі соціальні мережі та великі сервіси.

Незважаючи на те що всі платіжні системи зараз теж застосовують HTTPS, ми рекомендуємо використовувати для онлайн-покупок окрему дебетову карту. Гроші на неї варто переводити з основною безпосередньо перед покупкою, щоб красти було просто нічого.

Найнадійніша захист - VPN

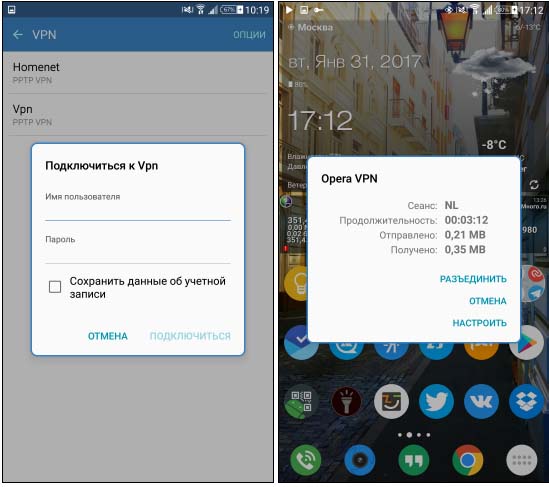

Найбільш надійний спосіб захисту при використанні публічного Wi-Fi - це VPN-підключення. Тут важливо не помилитися більшості недосвідчених користувачів і ні в якому разі не задіяти сумнівні програми, десятки яких доступні в магазинах додатків або просто в Інтернеті. Про проблеми з безкоштовними VPN-рішеннями говорили вже давно, але свіже дослідження австралійської організації CSIRO дало і зовсім дивного результату: ряд додатків не шифрується трафік, а безліч некомерційних програм містить шкідливий код. Якщо ви все-таки твердо вирішили використовувати безкоштовний додаток для VPN-підключення, то застосовуйте тільки перевірені варіанти, наприклад, Opera VPN.

Якщо ви готові трохи заплатити за свою безпеку, придбайте підписку на один з надійних VPN-сервісів. На відміну від некомерційних програм, платні рішення пропонують більш високу швидкість, не ведуть логів, не мають обмежень по протоколам і IP-адресами, а також забезпечують додаткові опції, наприклад, вибір місця розташування вихідного сервера. Базові тарифи таких сервісів коштують $ 7-10 на місяць - не така вже й висока ціна за збереження даних. Подібний варіант підійде тим, хто часто користується публічними точками доступу з різних пристроїв.

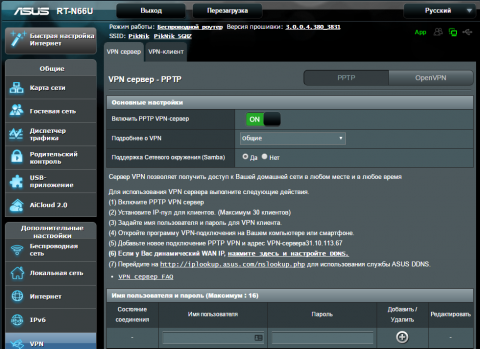

Якщо ви рідко виходите в Інтернет через незахищені мережі і не потребуєте в анонімізації, то непоганим рішенням стане настройка власного VPN-сервера. Для цього в Мережі можна знайти безліч нескладних інструкцій, а деякі роутери дозволяють налаштувати VPN-сервер і зовсім за пару кліків. Врахуйте, що того, хто надумав вчинити саме так, потрібно потурбуватися наявністю «білого» IP-адреси. Деякі провайдери надають їх безоплатно, а інші - за невелику плату.

Зламати конфіденційні дані британських політиків шляхом аналізу трафіку Wi-Fi вийшло у компанії F-Secure. Використовуючи фейковий точку доступу, дослідники змогли дізнатися логін і пароль від акаунтів Gmail і PayPal одного політика, прослухати VoIP-дзвінок іншого і отримати доступ до Facebook-аккаунту третього. У перших двох ситуаціях злом вдалося здійснити за допомогою сніффінга трафіку, а в третьому - за допомогою впровадження шкідливого коду на веб-сторінку. Відзначимо, що в разі використання шифрованого VPN-каналу подібні атаки не увінчалися б успіхом.

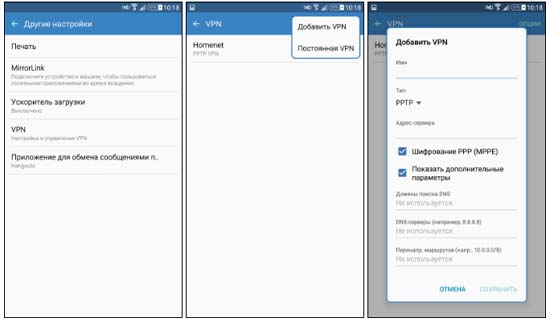

Нарешті, третій спосіб - введення облікових даних вручну. Такий метод використовується для найбільш поширених протоколів - PPTP, L2TP і IPSec, підтримка яких вбудована в більшість ОС. В Android для підключення до VPN «вручну» необхідно відкрити настройки, а потім знайти пункт «Інші настройки» в категорії «Підключення». Після того як ви перейшли в розділ VPN, натисніть «Опції» → «Додати VPN». У вікні, вам буде запропоновано вибрати тип підключення і ввести адресу сервера.

Після цього ви можете вибрати в списку щойно створений профіль, одного разу ввести логін і пароль і натиснути «підключитися». Тепер передані дані добре захищені, а в панелі повідомлень з'явилася ікона ключа, що показує статус з'єднання.

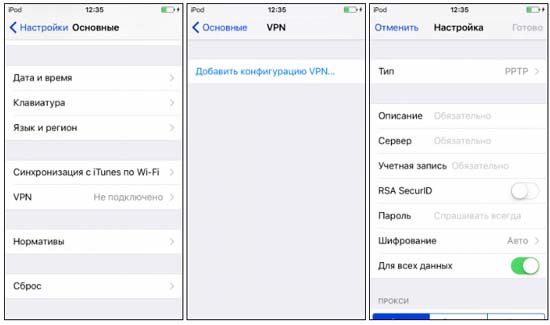

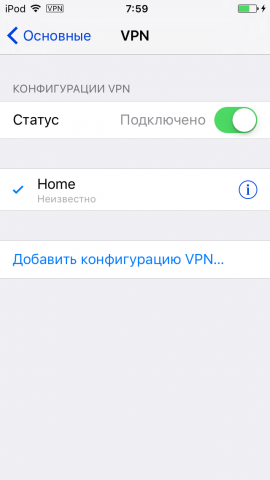

Чи не складніше підключитися до VPN і на iOS-пристрої. В налаштуваннях вашого гаджета необхідно перейти в розділ «Основні» → VPN і натиснути кнопку «Додати конфігурацію VPN».

Після введення необхідних даних і збереження ви повернетеся до списку доступних VPN-підключень, де залишиться тільки натиснути на кнопку «Статус». Як і в Android, в статус-барі iOS також з'явиться значок, який повідомляє про підключення до VPN-сервера.

висновок

Отже, щоб ваші дані не потрапили в руки зловмисників або просто надто цікавих підлітків, дотримуйтесь п'ять простих правил.

1.Удостоверьтесь, що ви підключаєтеся до офіційної мережі Wi-Fi готелю або закладу, в якому ви перебуваєте. І до речі, підроблені мережі - важлива причина вимикати на вашому гаджеті Wi-Fi тоді, коли він вам не потрібен.

2.Старайтесь відвідувати не потребують авторизації сайти. Перевірити пошту або залишити коментар на форумі можна, але тільки якщо підключення здійснюється по захищеному протоколу HTTPS.

3. Не проводите через публічну мережу ніяких фінансових операцій на сайтах. Якщо вам все-таки необхідно періодично здійснювати якісь платежі через публічний Wi-Fi, використовуйте окрему карту, де лежить невелика сума.

4.Іспользуйте, де це можливо, двухфакторную авторизацію.

5.Установіть на пристрій VPN-клієнт і обов'язково задійте його при підключенні до загальнодоступного Wi-Fi. Це найбезпечніший спосіб, але, на жаль, не завжди можливий: настройки публічних мереж можуть не дозволяти встановлювати VPN-з'єднання. Крім того, безкоштовні VPN часом працюють неприйнятно повільно.