IT Expert Як це зробити Сам собі адмін

| 21.09.2011

У статті:

Чому для ноутбука критична захист

Як інформація може потрапити до зловмисника

Якими правилами повинен керуватися власник ноутбука

Чому для ноутбука критична захист

Більшість ноутбуків оснащено бездротовими модулями (Wi-Fi і Bluetooth), завдяки яким користувачі підключаються до різних пристроїв, в тому числі мережевих, отримуючи доступ в Глобальну мережу або до файлів і папок на інших комп'ютерах. При неправильно налаштованому з'єднанні (перш за все, при відсутності або слабкому захисті трафіку) передаються дані можуть бути перехоплені зловмисниками, що іноді здатне навіть скомпрометувати власника інформації. Крім того, в ході атаки хакери можуть заволодіти віддаленим керуванням і самим ноутбуком. Як запобігти подібній ситуації?

Як інформація може потрапити до зловмисника

Нерідко проблеми з викраденням даних з мобільних пристроїв, за винятком випадків фізичної крадіжки і результатів діяльності інсайдерів, пов'язані з тим, що відомості «витікають наліво» по незахищеним з'єднанням. Багато мобільні користувачі вважають за краще безкоштовні публічні точки доступу Wi-Fi. Однак такі ТД не безпечні, а значить, хот-спот в кафе, на вокзалі або в аеропорту, тобто в громадському місці, працює з відключеним шифруванням - користувачеві ноутбука не потрібно вводити логін і пароль або будь-яким іншим чином проходити аутентифікацію. У підсумку вся інформація, відправлена через дане з'єднання (паролі, логіни, HTTP-запити, за допомогою яких можна обчислити конфігурацію пристрою, отримати доступ до журналу відвідувань і т. Д.), Стає відкритою - її бачить як власник хот-споту, так і будь-який сторонній чоловік, що знаходиться в радіусі дії точки доступу і встановив спеціальні утиліти, скануючі і фільтруючі трафік.

Аналогічна (правда, що має менш глобальний характер) ситуація характерна для Bluetooth-підключень. У некоректно сконфигурированной віртуальної приватної мережі, до якої підключаються бездротові пристрої, зловмисники також можуть перехоплювати дані і брати під контроль саме устаткування (це більшою мірою актуально для смартфонів і бездротових клавіатур, ніж для іншої периферії).

Ще один потенційно небезпечний для мобільної техніки спосіб роботи в Мережі - застосування бездротових модемів для ноутбуків в поїздках. Звичайно, за якість роботи таких пристроїв повністю відповідає стільниковий оператор, якщо мова йде про операторському модемі, заблокованому для інших SIM-карт, або про вашому особистому модемі. У разі ж використання універсальних модемів або модернізації модемів, заблокованих за допомогою чужих модемів або перепрограмування, ситуація може нагадувати ту, що спостерігається з Wi-Fi - ви не знаєте, який інженер «хімічив» з пристроєм і як налаштований цей «свисток».

Альтернативний варіант - залучення інтернет-з'єднання на смартфоні для виходу в Мережу (роздача Інтернету на інші пристрої з мобільного апарату), якщо мова не йде про особисте апараті, самостійно налаштованому вами.

Якими правилами повинен керуватися власник ноутбука

Від подібних труднощів позбавить простий і очевидний список правил, якими повинен керуватися кожен власник портативної техніки, яка застосовує бездротові мережеві з'єднання.

По-перше, перш ніж підключатися до бездротової мережі (неважливо заради чого - передачі файлів, виходу в Інтернет або віддаленого управління системою), потрібно переконатися в тому, що ваш пристрій є захищеним. Йдеться про те, що в його операційній системі встановлені останні оновлення, що закривають серйозні проломи в системі безпеки, а використовувані драйвери не мають не декларованих можливостей (тобто ви завантажили їх з офіційного сайту виробника або постачальника, а не знайшли на форумах або файлообмінниках розробки любителів). Інші підключення до бездротової мережі пристрою також повинні задовольняти описаним вимогам, інакше ступінь захищеності системи прагне до нуля. Для перевірки подібної інформації можна застосовувати утиліту WiFiDEnum (Вона сканує код драйверів адаптера на предмет вразливостей низкоуровнего доступу) або Nessus .

По-друге, не нехтуйте такими простими способами захисту з'єднань, як складні паролі. Часто з метою швидкого створення мережі або підключення декількох пристроїв один до одного користувачі не обтяжують себе призначенням довгих і стійких до перебору паролів. В результаті точка доступу Wi-Fi може легко відкриватися по паролю admin, а підключення Bluetooth-пристрої проводитися за кодом 0000 або новий 12345. Для перевірки стабільності і надійності паролів існує утиліта Aircrack-ng - вона перевіряє помилки в конфігурації точки доступу, визначає стандартні паролі доступу WEP / WPA2 і відсутні запити на підключення до мережі. Схожі функції реалізовані в MDK3 - консольному додатку, здатному провести тестування на предмет прихованих ідентифікаторів бездротової мережі, фальшивих MAC-адрес, а також з'ясувати стійкість мережі до атак на перевантаження. Аналогічні функції реалізовані в утиліти Nmap і AuthenticateMyWifi .

По-третє, одне з істотних правил захисту бездротових з'єднань - використання тільки довірених підключень. Це означає, що не доцільно приєднувати до відкритої і незахищеною Wi-Fi-мережі при роботі з конфіденційною інформацією, наприклад з інтернет-банком, поштовим сервісом, бізнес-додатками. Беручи до уваги можливості шифрування трафіку на стороні сервісу, до якого йде звернення користувача (наприклад, поштовий клієнт Gmail застосовує HTTPS-з'єднання за замовчуванням), слід все ж забезпечувати їх захист і на самому пристрої. Більшість сучасних роутерів, призначених для малих офісів і будинку, мають вбудовані брандмауери, позвляет захистити внутрішню мережу від несанкціонованого доступу ззовні, правда, це налаштування не завжди функціонує коректно і в повній мірі. Для забезпечення такого захисту треба підключатися тільки до надійних мереж - їх можна знайти за допомогою програм We-Fi і Easy Wi-Fi . Вони надають доступ до бази хот-спотів (поповнюється самими користувачами), перевіряють надійність і валідність цифрових сертифікатів, які захищають сторінки авторизації веб-інтерфейсів точок доступу, а також здатні оцінити надійність підключення.

По-четверте, багато атак, спрямовані на розкрадання інформації, пов'язані з проблемою людського фактора. Йдеться про те, що сам користувач може дозволити підозріле входить підключення до мережі (запит ззовні), вибравши, зокрема, неправильний тип мережі (наприклад, замість «громадської мережі» - «домашню» в ОС Windows). Крім того, ряд шкідливих додатків застосовує подібну тактику злому шляхом підміни маршрутів мережевого трафіку в обхід існуючої точки доступу. В результаті передана таким чином інформація проходить через сторонній фільтр, контрольований зловмисниками. Захиститися від цього можна за допомогою персональних брандмауерів, які існують як окремі додатки, так і в складі комплексного антивірусного ПО (так звані Internet Security-рішення - Kaspersky Internet Security, Agnitum Outpost Security Suite, Comodo Internet Security, TrendMicro Internet Security). Дані програми визначають підозрілу активність і попереджають користувача про можливі наслідки - далі власнику ПК буде потрібно або дозволити таке з'єднання відповідно до певних правил (постійно або тимчасово), або заборонити. Це однаковою мірою відноситься як до з'єднань через Wi-Fi / Bluetooth, так і до USB-модемів. Для захисту призначені і утиліти Karmetasploit , AirPwn і Wi-Fish Finder , Які обчислюють додатки, які змінюють підключення до мережі.

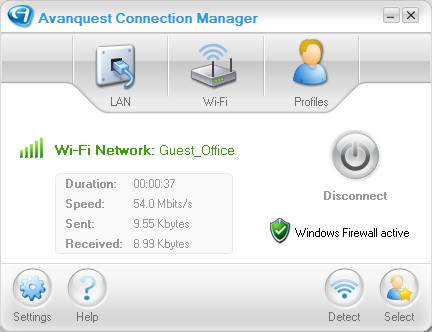

По-п'яте, як говорилося вище, певний відсоток атак через бездротові інтерфейси проводиться після зараження цільової машини шкідливим ПЗ. Відповідно, зловмисник може спробувати проникнути до ваших даних не тільки «з вулиці», прагнучи пробити захист брандмауера, але і зсередини, замаскувавши відповідний шкідливий модуль. Для цього вкрай важливо контролювати доступ в Мережу для всіх додатків, що використовують такі сполуки, - онлайн-месенджерів, веб-браузерів, різних клієнтів для веб-сервісів і т. Д. Визначити подібну активність можна за допомогою протоколювання з'єднань - це легко зробити в таких утиліти, як Wireshark або Avanquest Connection Manager . Вони виводять повноцінну і достовірну картину підключень по додатках і про пристрої, дозволяючи також працювати не тільки зі звичайними Ad-hoc-підключеннями, а й через VPN і проксі, що важливо для корпоративних користувачів.

Ключові слова: вибір ноутбука

Як запобігти подібній ситуації?