- Карти зі списком кодів (TAN-коди)

- Код аутентифікації в SMS

- апаратний токен

- Додатки для генерації OTP

- Чого чекати від 2FA в майбутньому

З приходом комп'ютерних технологій в повсякденне життя захист даних, переданих і збережених в мережі, стала необхідністю. Поряд з апаратними та програмними складовими, система захисту даних обов'язково повинна включати і кошти аутентифікації користувачів, які зможуть запобігти несанкціонованому доступу до акаунтів і облікових записів. Спочатку застосування звичайних багаторазових паролів здавалося цілком достатнім заходом захисту. Правда, скоро стало ясно, що аутентифікація клієнта таким способом вкрай ненадійна: паролі підбирають, крадуть, випадково розголошують. Тут-то і настав час двофакторної аутентифікації (two-factor authentication).

Основні завдання, які намагається вирішувати 2FA сьогодні, зводяться до того, щоб зробити процес аутентифікації зручнішим для користувача, при цьому не позбавляючи його захищеності і надійності. Які ж етапи були пройдені на цьому шляху, а які ще чекають?

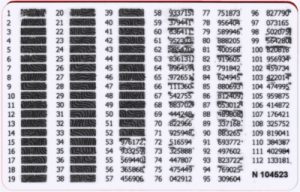

Карти зі списком кодів (TAN-коди)

Спочатку спосіб, яким одноразові паролі доставлялися користувачеві, був досить примітивний. Список кодів або вручався особисто (наприклад, разом з кредитною карткою в банку), або надсилається в електронному листі. Кожна комбінація символів спрацьовувала тільки один раз, а в наступний доводилося вибирати вже інший тимчасовий пароль зі списку. Природно, рано чи пізно все паролі виявлялися використані, і виникала необхідність в отриманні нового списку.

Спочатку спосіб, яким одноразові паролі доставлялися користувачеві, був досить примітивний. Список кодів або вручався особисто (наприклад, разом з кредитною карткою в банку), або надсилається в електронному листі. Кожна комбінація символів спрацьовувала тільки один раз, а в наступний доводилося вибирати вже інший тимчасовий пароль зі списку. Природно, рано чи пізно все паролі виявлялися використані, і виникала необхідність в отриманні нового списку.

Переваги: окрім крайньої дешевизни, відсутні. Тому карти кодів практично вийшли з застосування.

Недоліки: можливість крадіжки, необхідність періодичного оновлення списку.

Код аутентифікації в SMS

Коли мобільні телефони тільки з'явилися, вони були дуже дорогою річчю, доступною небагатьом. Але з часом, як вартість самих телефонів, так і тарифи на мобільний зв'язок значно знизилися, що різко збільшило кількість власників цих пристроїв. З'явилася можливість відправляти тимчасові паролі або TAN-коди в SMS повідомленні. Аутентифікація по SMS досі залишається досить поширеним засобом посвідчення легітимності користувача.

Коли мобільні телефони тільки з'явилися, вони були дуже дорогою річчю, доступною небагатьом. Але з часом, як вартість самих телефонів, так і тарифи на мобільний зв'язок значно знизилися, що різко збільшило кількість власників цих пристроїв. З'явилася можливість відправляти тимчасові паролі або TAN-коди в SMS повідомленні. Аутентифікація по SMS досі залишається досить поширеним засобом посвідчення легітимності користувача.

Переваги: зручно для системи і клієнта.

Недоліки: не скрізь мобільний зв'язок стабільна, повідомлення можна перехопити, досить дорого для компанії, що розсилає повідомлення своїм користувачам.

апаратний токен

Апаратний ОТР-токен (OTP token) на сьогодні є одним з найбільш захищених засобів аутентифікації. Токен може бути контактним або безконтактним. Перший вид вимагає підключення до USB-роз'єму комп'ютера. Другий різновид автономна від інтернету і відкритих телефонних мереж, а значить, відсутня можливість іншим шкідливим. Останнім часом створюються USB-токени, які, хоча і вставляються в роз'єм, але активуються лише після натискання спеціальної кнопки (наприклад, Yubikey). Якщо навіть на комп'ютері присутній вірус, він не зможе проникнути на такий токен і використовувати його для перехоплення одноразових паролів.

нещодавно компанія Protectimus представила ще один напрямок апаратних токенів - перепрошивати OTP токени у вигляді пластикових карт двох розмірів. Protectimus Slim стандартного розміру ISO / IEC 7810 ID-1 (85.6 × 53.98 × 0.76 mm) і Protectimus Slim mini зменшеного розміру 64 × 38 mm. У цих токенах можна легко перепрограмувати секретний ключ за допомогою технології NFC. Це перетворює апаратний токен в універсальний генератор одноразових паролів, який можна підключити до абсолютно будь-якій системі аутентифікації. Більш докладно про ці токенах читайте тут .

нещодавно компанія Protectimus представила ще один напрямок апаратних токенів - перепрошивати OTP токени у вигляді пластикових карт двох розмірів. Protectimus Slim стандартного розміру ISO / IEC 7810 ID-1 (85.6 × 53.98 × 0.76 mm) і Protectimus Slim mini зменшеного розміру 64 × 38 mm. У цих токенах можна легко перепрограмувати секретний ключ за допомогою технології NFC. Це перетворює апаратний токен в універсальний генератор одноразових паролів, який можна підключити до абсолютно будь-якій системі аутентифікації. Більш докладно про ці токенах читайте тут .

В сучасних токенах застосовуються різні алгоритми генерації пароля: за подією, за часом, за системою «запит-відповідь». За допомогою цих пристроїв може здійснюватися сувора аутентифікація, яка використовується на найважливіших ділянках обміну даними.

Переваги: висока надійність, використання складних алгоритмів генерації, зазвичай захищений PIN-кодом.

Недоліки: не є безкоштовним, може загубитися, потрібно постійно носити з собою.

Додатки для генерації OTP

Загальне поширення смартфонів підштовхнуло розробників до ідеї створити генератор одноразових паролів, який працював би на самому мобільному пристрої - за принципом «все своє ношу з собою». Саме такими є загальновідомий Google Authenticator і додаток Protectimus Smart .

Загальне поширення смартфонів підштовхнуло розробників до ідеї створити генератор одноразових паролів, який працював би на самому мобільному пристрої - за принципом «все своє ношу з собою». Саме такими є загальновідомий Google Authenticator і додаток Protectimus Smart .

Переваги: дуже зручно, безкоштовно, захищене PIN-кодом, можуть використовуватися різні алгоритми генерації одноразових паролів (TOTP, HOTP, OCRA).

Недоліки: можуть виникати проблеми, якщо вхід в акаунт відбувається з того ж пристрою, на якому встановлено програмний генератор токенов. По-перше, при такому сценарії алгоритм аутентифікації втрачає класичну двухфакторную, а по-друге, смартфон може бути інфікована вірусами, які вміють перехоплювати одноразові паролі.

Чого чекати від 2FA в майбутньому

Всі нові способи аутентифікації, які розробляються сьогодні, мають і переваги, і недоліки - у кожного свої. Наприклад, біометрична аутентифікація, без її поєднання з будь-яким ще способом, не може вважатися стовідсотково надійної (про причини докладніше можна прочитати тут ).

Що стосується обговорюваного останнім часом імплантації чіпів для аутентифікації під шкіру, то поки цей метод, незважаючи на всю свою привабливість в сенсі надійності, є досить дорогим і широко використовуватися не може.

Якщо дивитися на речі реально, то на даний момент по поєднанню таких параметрів як ціна, зручність застосування, а також захищеність від зломів і крадіжок, найбільш оптимальні все-таки звичайні маркери і у вигляді карти. До того ж, вони постійно вдосконалюються і мають великі перспективи для розвитку. Так, існує можливість відходу від введення згенерованого тимчасового пароля безпосередньо користувачем. Від нього буде потрібно тільки ввести PIN-код для розблокування токена. А решта пристрій зробить саме: автоматично відправить пароль за допомогою будь-якої з бездротових технологій.

Також двухфакторная аутентифікація може здійснюватися за допомогою токена, постійно носиться на тілі - браслета, кулона, кільця. Для запобігання використанню сторонніми, такі пристрої можна доповнити функцією зчитування біометричної інформації свого господаря (наприклад, пульсу), що буде виступати ще одним фактором аутентифікації. На іншій людині прилад працювати не стане, так як фізичні параметри, які мають бути.

Кандидатів на звання найперспективнішого кошти аутентифікації сьогодні існує кілька, але одне ідеальне навряд чи буде знайдено. Можна припустити, що і далі будуть застосовуватися різні рішення для контролю доступу користувачів до інформації, що захищається.

Які ж етапи були пройдені на цьому шляху, а які ще чекають?