Електронні докази часто вирішували результат гучних цивільних справ і кримінальних розслідувань, починаючи з крадіжки інтелектуальної власності і закінчуючи неправильною поведінкою співробітників компаній з подальшим їх звільненням. Часто компрометуючу інформацію знаходять в історії web-браузера у вигляді отриманих і відправлених електронних повідомлень, відвіданих сайтів і вжитих пошуках в пошукових механізмах. Ця стаття в двох частинах представить вам методи і інструменти, використовувані комп'ютерними судовими експертами для виявлення подібних доказів, через вигадане розслідування, близьке за змістом до справжніх життєвих ситуацій. автори: Keith J. Jones

і Rohyt Belani

Вступ

Електронні докази часто вирішували результат гучних цивільних справ і кримінальних розслідувань, починаючи з крадіжки інтелектуальної власності і закінчуючи неправильною поведінкою співробітників компаній з подальшим їх звільненням. Часто компрометуючу інформацію знаходять в історії web-браузера у вигляді отриманих і відправлених електронних повідомлень, відвіданих сайтів і вжитих пошуках в пошукових механізмах. Ця стаття в двох частинах представить вам методи і інструменти, використовувані комп'ютерними судовими експертами для виявлення подібних доказів, через вигадане розслідування, близьке за змістом до справжніх життєвих ситуацій.

Під час читання цієї статті ви можете стежити за розслідуванням і аналізувати дані у справі. Щоб взяти активну участь в розслідуванні, вам потрібно завантажити відповідні дані про мережеву активність з архівів SecurityFocus [ data ].

Дані по справі

О 20:25, 18 березня 2005 старший співробітник престижної юридичної фірми закінчив чорновий варіант контракту про купівлю-продаж власності для свого клієнта, але не зміг завантажити документ на центральний сервер фірми, що працює на базі Docustodian, Inc. Його спроби завантажити файл супроводжувалися повідомленням про помилку «Ви досягли ліміту на завантаження. Будь ласка, зверніться до вашого системного адміністратора ». Старший співробітник виконав цю вимогу, зателефонувавши Джо Чмо (Joe Schmo), IT-адміністратору фірми. Однак автовідповідач Джо повідомив, що він перебуває у відпустці з 7 по 21 березня, 2005 року.

Це не було поодиноким випадком. Внутрішня ревізія показала, що більше 500 Гб MP3-музики, піратського програмного забезпечення і недавно вийшли фільмів зберігалися на сервері під профілем Джо Чмо. Після виявлення факту потенційного вторгнення, юридична фірма зробила висновок, що розслідування не належить до компетенції їх IT-відділу, і звернулися до професіоналів однієї security-фірми.

розслідування

Під час більшості розслідувань аналіз історії активності користувача в мережі часто дає деякі зачіпки. У цьому розслідуванні ми почнемо аналіз з відновлення Інтернет активності системного адміністратора Джо Чмо, щоб розвіяти або підтвердити наші підозри. У нашому розслідуванні ми будемо використовувати набір комерційних і відкритих інструментів для аналізу даних цього інциденту. Ми подивимося на їх можливості, розберемося в їх використанні і в інформації, яку вони нам надають.

Формати файлів активності в Інтернеті

Два домінуючих web-браузера, з якими ми стикаємося в розслідуваннях, є Microsoft's Internet Explorer (IE) і сімейство Firefox / Mozilla / Netscape. Всі ці браузери зберігають історію активності користувача в мережі в своїх унікальних форматах. Ми виділимо формати файлів і їх шляху для IE і Firefox / Mozilla / Netscape, щоб збільшити шанси зачіпок.

Microsoft's Internet Explorer

IE за замовчуванням встановлений на нових машинах з ОС Windows і використовується більшістю приватних і корпоративних власників комп'ютерів. IE зберігає історію активності кожного користувача під їх власним профілем. Оскільки Джо користувався системою Microsoft Windows версії вище Windows 2000, його активність знаходиться в наступній директорії:

C: \ Documents and Settings \ jschmo \ Local Settings \ Temporary Internet Files \ Content.IE5 \

Вищевказана директорія зберігає кешувального сторінки і зображення, які Джо переглядав. В директорії Content.IE5 існують додаткові піддиректорії з випадковими іменами, що містять кешувального дані, які переглядав Джо. IE зберігає ці дані для того, щоб Джо не завантажувати їх при повторному відвідуванні.

Слід зазначити, що є ще дві додаткові директорії, що представляють для нас інтерес. Перша містить активність користувача без кешованого web-контенту:

C: \ Documents and Settings \ jschmo \ Local Settings \ History \ History.IE5 \

Під цією Директорією існують додаткові піддиректорії, що вказують дні, в які IE зберігав інформацію. Остання директорія містить файли cookie для IE:

C: \ Documents and Settings \ jschmo \ Cookies \

Експерт зазвичай перегляне всі три місця в пошуках даних про активність користувача в мережі. Відзначимо, що користувач з деяких причин може навмисне очистити ці директорії. Також, певний вид програмного забезпечення встановлюється на комп'ютері для періодичного видалення файлів, що знаходяться в цих директоріях. Але це не означає, що інформація перестає бути доступною. У другій частині нашої статті ми обговоримо, що слід робити, щоб знайти ці файли. Поки будемо вважати, що дані існують. Якщо ми зайдемо в будь-яку з перерахованих вище директорій, то знайдемо файл Index.dat. Цей файл містить історію активності в Інтернеті для кожного розділу. У директорії з кешуватися web-сторінками цей файл більш насичений інформацією, ніж в інших розділах, хоча внутрішня файлова структура у них однакова. Щоб реконструювати відвідану сторінку, операційна система повинна знайти відповідну локальну web-сторінку і адреса сторінки в Інтернеті. Їх взаємозв'язок якраз і описана в файлі Index.dat. Ми відновимо історію подорожей Джо в Інтернеті, використовуючи подібну методику. Директорія Content.IE5 буде найбільш корисною для нас при відновленні, тому що ми зможемо переглянути ті ж сторінки, що і Джо, через їх кешированниє копії.

Файл Index.dat зберігається в двійковому форматі, офіційно відомому тільки Microsoft'у. Однак, наступний документ описує деякі внутрішні структури даних, які допоможуть вам відновити файл вручну.

Сімейство Firefox / Mozilla / Netscape

Firefox / Mozilla / Netscape і подібні до них браузери також зберігають активність користувача в Інтернеті схожим з IE способом. Вони зберігають історію в файлі history.dat. Головна відмінність файлів history.dat і index.dat в тому, що history.dat зберігається в ASCII-форматі, а не в двійковому. Це полегшує перегляд файлу на відміну від файлу IE. Другим істотною відмінністю є те, що history.dat не пов'язує кешированниє сторінки з їх адресами в Інтернеті. Тому ми не можемо відразу дізнатися, які сторінки відвідав Джо, на відміну від IE.

Файли Firefox розташовані в наступній директорії:

\ Documents and Settings \\ Application Data \ Mozilla \ Firefox \ Profiles \\ history.dat

Файли Mozilla / Netscape знаходяться тут:

\ Documents and Settings \\ Application Data \ Mozilla \ Profiles \\\ history.dat

Процес ручного відновлення активності користувача може здатися нудним. На щастя, вже існують кілька інструментів, як комерційних так і безкоштовних, значно прискорюють цей процес. Будь ласка, подивіться файли, які ви завантажили в вступі до цієї статті, і використовуйте інструменти, які тут згадуються, для аналізу даних.

Аналіз інформації - інструменти з відкритим вихідним кодом

Pasco

Pasco - консольний додаток, що працює на Unix і Windows системах, здатне відновити структуру файлів Index.dat. Pasco приймає файл, відновлює дані і виводить оброблений текст в файл. Його формат зручний для подальшого імпорту в електронні таблиці, типу Microsoft Excel. Мал. 1 показує Pasco за роботою:

Мал. 1: Pasco за роботою

Pasco показує, що IE зберігає наступні поля з web-сайту в Index.dat:

- Тип запису - Pasco відзначає відвідування або як адреса, введений в браузері, або як перенаправлення з іншого сайту.

- Адреса (URL) - назва відвіданого сайту.

- Час зміни - останнім часом зміни змісту сторінки.

- Час доступу - момент часу, коли користувач переглянув сторінку.

- Файл - локальний файл, який містить копію відвіданого адреси.

- Директорія - локальна директорія, що містить вищеописаний файл.

- HTTP-заголовки - HTTP-заголовки, отримані користувачем при перегляді сторінки.

Для кожного рядка в таблиці ви можете знайти і відкрити файл з відповідних полів «Файл» і «Директорія», щоб відтворити побачене Джо на web-сторінці в певний час.

Хоча Pasco успішно справляється з файлами історії активності IE, він не може відновити інформацію з файлів інших браузерів, таких як Firefox / Mozilla / Netscape. Висновок роботи Pasco можна знайти в архіві SecurityFocus [ report ].

Web Historian

Безкоштовний інструмент від Red Cliff Web Historian здатний переглядати структуру директорій на наявність файлів історії активності для наступних браузерів:

- Internet Explorer

- Mozilla

- Firefox

- Netscape

- Opera

- Safari (Apple OS X)

Це означає, що слідчому не потрібно запам'ятовувати шляху до файлів історії для кожного браузера. Web Historian також здатний виводити інформації в наступних форматах:

- Таблиця Excel

- HTML

- Розмежований текстовий файл

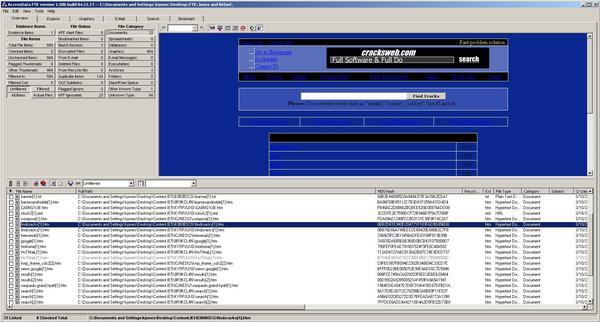

На Рис. 2 показана робота Web Historian:

Мал. 2: робота Web Historian

Аналіз історії активності

Маючи отриману інформацію про дії Джо в Інтернеті, можна почати розглядати відвідані ним web-сторінки. Під час цього аналізу ми будемо розглядати тільки інформацію, яка стосується розслідування, тому що під час подорожей по Інтернету проглядається багато несуттєвою інформації, яка уповільнює роботу експерта. На Рис. 3 показана інформація, отримана після роботи Web Historian:

Мал. 3: Висновок роботи Web Historian

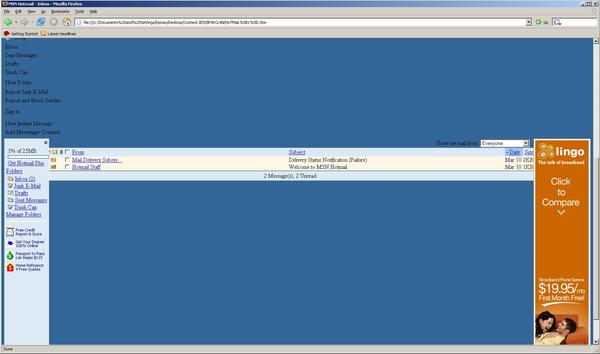

У вищевказаному виведення ми бачимо, що Джо відвідував Hotmail.com. Web Historian показує, що в результаті відвідування Hotmail був створений файл 8R9KCL4N \ HoTMaiL [1] .htm. Якщо ми відкриємо цей кешированний файл, то побачимо наступну сторінку (Рис. 4):

Мал. 4: Web Historian відновлює відвідування сайту Hotmail.com

У верхній частині сторінки видно, що обліковий запис Джо - [email protected]. Також видно, що під час його відвідин у нього не було ніяких цікавих листів в поштовій скриньці.

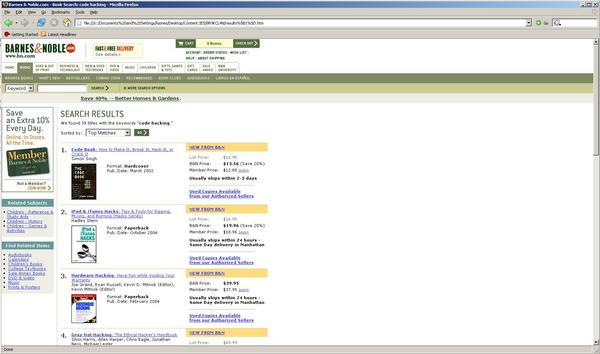

Мал. 5: Джо відвідує Barnes & Noble.

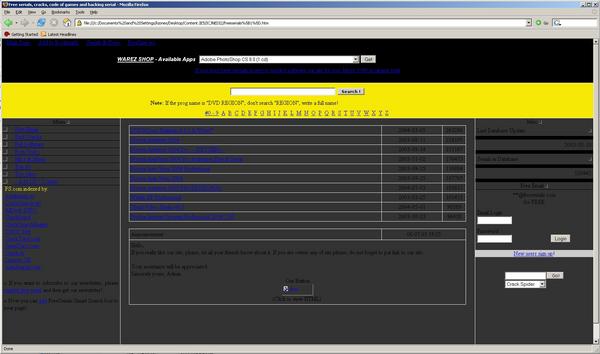

На Рис. 5 видно, що Джо відвідував Barnes & Noble. Здається, що він зацікавлений в книгах по злому. Є ще кілька підтверджень того, що Джо шукав подібну інформацію по злому web-сайтів. На Рис. 6 і 7 видно, як Джо відвідував сторінки, що містять матеріали з несанкціонованого доступу. Також можна помітити, що Джо шукає способи злому Docustodian, програми, яка обслуговує центральний сервер фірми.

Мал. 6: Джо шукає серійні номери.

Мал. 7: Джо шукає в Google.

З усього показаного вище можна зробити висновок, що Джо, або хтось, що використовує його обліковий запис, шукає способи обходу ліцензійної політики Docustodian. Однак середній час відвідування більшості сторінок приблизно 17:50, а дата - 10 березень, 2005 г. Важливо пам'ятати, що Джо був у відпустці з 7 по 21 березня. Навряд чи Джо відвідував ці сайти, загоряючи на пляжі у Флориді. Потрібно більш ретельний аналіз комп'ютера Джо, щоб точно дізнатися, яким чином було отримано доступ до цих сайтів.

Ви можете завантажити висновок роботи Web Historian, як було сказано раніше.

Аналіз інформації - комерційні інструменти

Є кілька платних інструментів, за допомогою яких ми проаналізуємо активність Джо в Інтернеті так само, як ми це робили за допомогою безкоштовних. Хоча ми вже досліджували цікавлять нас дії Джо, ми розглянемо деякі відмінності в роботі, а також інші сайти, які відвідала обліковий запис Джо.

IE History

IE History був одним з перших інструментів відновлення подій в Інтернеті, які розповсюджуються на комерційній основі. IE History - це додаток Windows, що читає кілька форматів файлів історії активності, включаючи IE і Firefox / Mozilla / Netscape. IE History займає мало місця і легко виводить інформацію про активність користувача в Інтернеті в таблиці і розмежовані текстові файли.

Робота IE History показана на Рис. 8:

Мал. 8: Використання IE History.

Після того, як IE History розбере файл Index.dat, він надає набір функцій, що полегшують аналіз інформації. Наприклад, в показаному на Рис. 9 разі активності можна натиснути правою кнопкою миші і вибрати «Go to URL», щоб швидко відкрити браузер і відвідати сайт, де був Джо. Слід зазначити, що IE History не пов'язує відвіданих адрес з відповідними кешуватися файлами. Так що при відвідуванні сторінки через «Go to URL» ви будете бачити її справжню версію, тобто ви можете відвідати сторінку, відмінну від тієї, яку відвідав Джо.

Мал. 9: Результат роботи IE History.

Forensic Tool Kit (FTK)

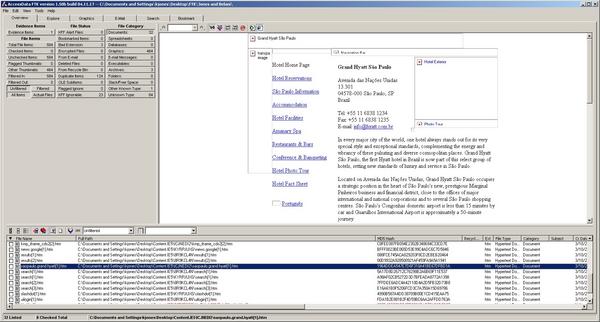

FTK не поступається по функціональності перерахованим вище інструментів. Серед всіх комерційних продуктів він отримує найвищі рекомендації, взяти хоча б простоту використання. За допомогою FTK ви можете переглядати кешовані сторінки в інтерфейсі, подібному браузеру. Мал. 10, наприклад, показує один з сайтів по злому, який відвідав Джо:

Мал. 10: Інтерфейс FTK.

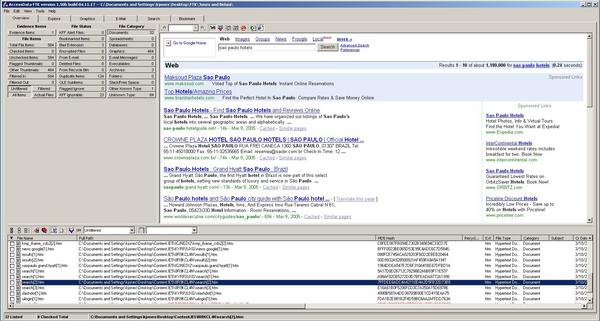

Мал. 11 і 12 повідомляють нам, що Джо цікавився готелями в Sao Paulo. Так як нам відомо, що в даний момент Джо перебував у Флориді зі своєю сім'єю, дуже малоймовірно, що він був винуватцем інциденту.

Мал. 11: Рахунок Джо планує відпочинок.

Мал. 12: Рахунок Джо шукає собі готель.

FTK порівняно краще відновлює і відображає відвідані сторінки. Єдиним недоліком FTK є відновлення файлу Index.dat. FTK відновлює його в незручному для користування форматі. Кожен випадок активності представлений у вигляді окремої таблиці, причому інформацію можна виділяти, що унеможливлює експорт даних.

Висновок першої частини

На закінчення ми можемо припустити, що Джо не був користувачем облікового запису, коли відбувалася несанкціонована діяльність на сервері фірми. Це виходить від того, що велика частина діяльності проходила під час його перебування у відпустці. Однак пошуки інформації по злому і методів обходу ліцензійної політики свідчать про неправомірний доступ до сервера стороннього. Хто це міг бути? Хто мав доступ до комп'ютера Джо, поки він був у відпустці? В наступній частині статті ми постараємося вирішити задачу, ретельно обстеживши жорсткий диск Джо, а також активність браузерів, встановлених на інших системах.

Хто це міг бути?Хто мав доступ до комп'ютера Джо, поки він був у відпустці?