Прочитали: 3590 Коментарів: 102 Рейтинг: 116

Поширена жарт на тему інформаційної безпеки свідчить: для абсолютного захисту комп'ютер потрібно вимкнути, помістити його в печеру і завалити вхід. Однак, як ми вже переконалися, навіть вимкненими комп'ютерами при певних умовах можна управляти - це дозволяє технологія Intel AMT. А чи врятує ПК сувора ізоляція?

Комп'ютери, які не включені в загальну мережу і не мають виходу в Інтернет, - явище досить часте. Такі машини можуть використовуватися, наприклад, для обробки особливо важливої інформації.

Серед піратів поширений міф про те, що антивіруси перевіряють по мережі наявність в ній комп'ютерів з однаковим ключем. Не будемо спростовувати даний «факт» - вкажемо лише, що будь-яка неописана в документації можливість не дозволила б продукту пройти сертифікацію, так як частиною цього процесу є перевірка на відсутність недокументованих можливостей або прихованого від користувача функціоналу.

Якщо на комп'ютер не надходить ніяка інформація ззовні (її введення здійснюється тільки з клавіатури або з постійно приєднаних периферійних пристроїв), то зараження можливо, але, швидше за все, буде потрібно використання чогось типу апаратних закладок.

Однак на практиці обмін інформацією відокремлених комп'ютерів із загальною мережею здійснюється - як правило, за допомогою змінних носіїв. Наприклад, флешок.

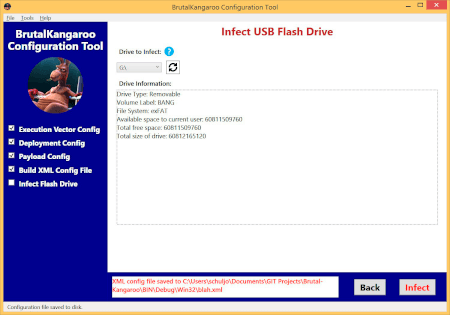

22 червня 2017 року сайт WikiLeaks опублікував документи проекту ЦРУ під назвою Brutal Kangaroo. Це набір інструментів під Windows, призначених для зараження фізично ізольованих комп'ютерів, які відключені від інтернету (air gap), за допомогою флешок.

Проект Brutal Kangaroo складається з наступних компонентів:

- Drifting Deadline: інструмент зараження флешки.

- Shattered Assurance: серверний інструмент, який відстежує процес автоматизованого зараження флешок, також основний спосіб поширення набору Brutal Kangaroo. Для зараження окремих флешок використовується програма Drifting Deadline.

- Broken Promise: постпроцесор Brutal Kangaroo.

- Shadow: основний механізм присутності. Це інструмент стадії 2, який поширюється всередині закритої мережі і працює як прихована CnC-мережу.

Для роботи Brutal Kangaroo на комп'ютері повинен бути встановлений .Net 4.5.

https://geektimes.ru/post/290367

Остання фраза викликає в пам'яті спогади про віруси часів MS-DOS, коли їх автори боролися за кожен байт. Зараз же шкідливі програми не просто заражають систему, але ще і вимагають виконання системних вимог!

Прівереди.

Як відбувається зараження і крадіжка інформації (або її модифікація іншим ПО від АНБ)? Та так само, як і в разі аналогічних шкідливих програм:

- Первинне зараження - за допомогою злому, фішингу або іншого способу.

Початкове зараження відбулося через те, що антивірус на робочої станції співробітника, що запустив ВПО з фішингових листа, що містить documents.exe, був відключений або використовував застарілі антивірусні бази.

Необхідно відзначити, що антивірусне ПЗ виявляло як вихідні шкідливі вкладення, так і активність зловмисників після компрометації - задовго до того, як сталася крадіжка коштів. У числі іншого виявлялася сайтів із підозрілою активністю легітимного ПО Ammyy Admin. У деяких випадках зараження було попереджено антивірусом.

https://www.drweb.ru/pravda/issue/?number=226&lng=ru

- Очікування приєднання до зараженого комп'ютера змінного носія.

- Зараження цього носія.

Компанія «Доктор Веб» повідомляє про значне збільшення потоку нових вірусів, для поширення яких використовуються знімні пристрої (USB Flash Drive, CD / DVD, зовнішні жорсткі диски і ін.). При цьому застосовуються методи заплутування коду скриптів при збереженні їх функціональності для ускладнення аналізу.

За класифікацією Dr.Web, цей шкідливий код іменується Win32.HLLW.Autoruner.

https://news.drweb.ru/show/?i=178&c=5

- Зараження інших серверів і робочих станцій через інфіковану флешку або інший знімний носій.

Неважко помітити, що процес зараження залежить від багатьох випадкових речей - наприклад, наявності заборони на запис на змінний носій і старту з нього. Проте, такий спосіб зараження використовується досить широко. Так, застосовують його банківські трояни, призначені для проникнення в банкомати.

Шпигунське ПЗ має можливість настройки.

Розвідник вибирає шпигунські модулі, які будуть записані на флешку, і вказує, яку інформацію в системі-жертві потрібно збирати і записувати на флешку. Створюється маска для зібраних файлів. Тут же вказується максимальний обсяг інформації для збору і мінімальний відсоток вільного простору на флешці, який повинен залишитися (ймовірно, щоб не викликати підозр). Вказується формат запису для зібраної інформації. Наприклад, все можна записувати в існуючий файл (наприклад, jpg або png) або безпосередньо потоком даних в NTFS, що буде приховано від перегляду. Вказується максимальну кількість запусків шпигунського модуля, умови запуску (наприклад, тільки при авторизації адміністратора в системі), процеси «чорного списку», при яких запуск скасовувався, і т.д.

Цікаво, що в світі шкідливих програм поширенням через змінні пристрої відзначилося вкрай рідкісне розповсюдженні шкідливих програм - для iOS.

При підключенні смартфона або планшета до комп'ютера через USB-кабель Trojan.AceDeciever.2 автоматично встановлює троянця IPhoneOS.AceDeciever на мобільний пристрій. Для цього він використовує уразливість в DRM-протоколі FairPlay компанії Apple.

https://vms.drweb.ru/virus/?_is=1&i=14804777

# безпеку # с'емние_устройства А чи врятує ПК сувора ізоляція?Як відбувається зараження і крадіжка інформації (або її модифікація іншим ПО від АНБ)?

Ru/pravda/issue/?

Ru/show/?

Ru/virus/?