- Метадані в документах: які вони бувають

- Фальшивий файл ціною $ 20 мільйонів

- Приховане файли

- Файли з подвійним дном

- урожай метаданих

- документовані дивацтва

- Метадані: захисні заходи

Хвилинка риторики. IT-загрози якого типу небезпечні для корпорацій і невеликих компаній, урядів країн і окремих людей? Витоку конфіденційних даних. Які витоку найскладніше запобігти? Ті, про можливість яких жертви навіть не підозрюють.

Чи не підозрюють вони, крім усього іншого, про метаданих, легко перетворюють звичайний електронний документ в цінний компрометуючий матеріал.

Метадані в документах: які вони бувають

Почнемо з теорії. За класифікацією, використовуваної американської Фемідою, виділяють три категорії метаданих:

1. Метадані додатків. Вони додаються в файл додатком, в якому він створюється, і зберігають внесені користувачем в документ зміни: журнал зроблених правок, коментарі.

2. Системні метадані. Включають ім'я автора, назву і розмір файлу, дати створення, зміни і так далі.

3. Впроваджені метадані. Сюди відносяться формули в осередках електронних таблиць, гіперпосилання, пов'язані файли. До цієї ж категорії зараховують і EXIF-метадані графічних файлів - про них ми вже розповідали докладно .

Класичний приклад неприємностей від метаданих - звіт уряду Великобританії про наявність у Іраку зброї масового ураження, опублікований в 2003 році. У DOC-файлі звіту виявилися відомості про авторів документа (точніше, про тих, хто зберіг останні 10 редакцій файлу). Цей список викликав серйозні підозри як, достовірності і оригінальності звіту.

як написала слідами скандалу BBC , В результаті уряд Великобританії для публікації документів замість формату DOC вважало за краще використовувати PDF, що несе менше метаданих.

Фальшивий файл ціною $ 20 мільйонів

Цікаву історію викриття за допомогою метаданих розповіли в 2015 році співробітники американської юридичної компанії Venable . До них звернулася якась компанія, з якою звільнився віце-президент. Незабаром у цій компанії зірвався держконтракт - його за допомогою звільнився отримала конкуруюча організація.

Колишній роботодавець запідозрив перебіжчика в крадіжці комерційних секретів, які і допомогли конкуренту отримати контракт з американським урядом. На захист носій таємниці і його нова компанія представили документ, що містить аналогічне комерційну пропозицію, але вже на адресу іноземної держави. За їх твердженням, воно було підготовлено раніше, ніж було оголошено конкурс в США, призначалося для іншого замовника і тому не загрожувало інтересам «кинутою» компанії.

Вивести зловмисників на чисту воду дозволила виявлена в наданому файлі «временн а я аномалія». Згідно системним метаданих документа, останнім збереження файлу сталося раніше, ніж остання друк, чого, як визнали експерти з обох сторін, не могло бути. (Справа в тому, що дата останньої друку відноситься до категорії метаданих додатка і зберігається в документі тільки при збереженні самого файлу. Якщо документ надрукувати, а файл після цього не зберегти, нова дата друку в нього не запишеться.)

Друге доказ підробки файлу полягало в даті його створення на корпоративному сервері: він був створений вже після початку розгляду. Крім того, відповідачів викрили в маніпуляції з датами останньої модифікації файлів формату OLM (файл поштової бази Microsoft Outlook для Mac).

Суд визнав ці докази достатніми для встановлення вини відповідачів і присудив позивачеві $ 20 млн компенсації плюс судові витрати.

Приховане файли

Багатий вибір засобів збору конфіденційної інформації надають додатки Microsoft Office. Наприклад, в примітках до тексту можуть бути записані додаткові відомості, не призначені для публікації. Вбудований в Word механізм обліку змін, який відзначає на полях вносяться в документ правки, теж може бути корисний «шпигунові». Якщо вибрати опцію «Показати змінений документ», то примітки та список змін з екрану пропадуть, але залишаться в файлі чекати наглядової читача.

А ще є замітки до слайдів презентацій, приховані стовпці в електронних таблицях ...

До речі, спроби заховати інформацію без знання матчастини теж чреваті. Як приклад можна розглянути опублікований на сайті CBSLocal документ судової тяганини між урядом США і колишнім губернатором Іллінойсу Родом Благоєвічем про виклик в якості свідка Барака Обами, датований 2010 роком.

Частина тексту прихована від цікавих очей чорними прямокутниками. Але можна виділити мишкою всі рядки, скопіювати їх в буфер обміну і вставити в текстовий редактор. Тепер можна прочитати весь текст.

Чорні прямокутники в PDF допоможуть заховати інформацію при друку, але в електронному вигляді обійти їх простіше простого

Файли з подвійним дном

Окрема пісня - впроваджені в документ дані зовнішніх файлів.

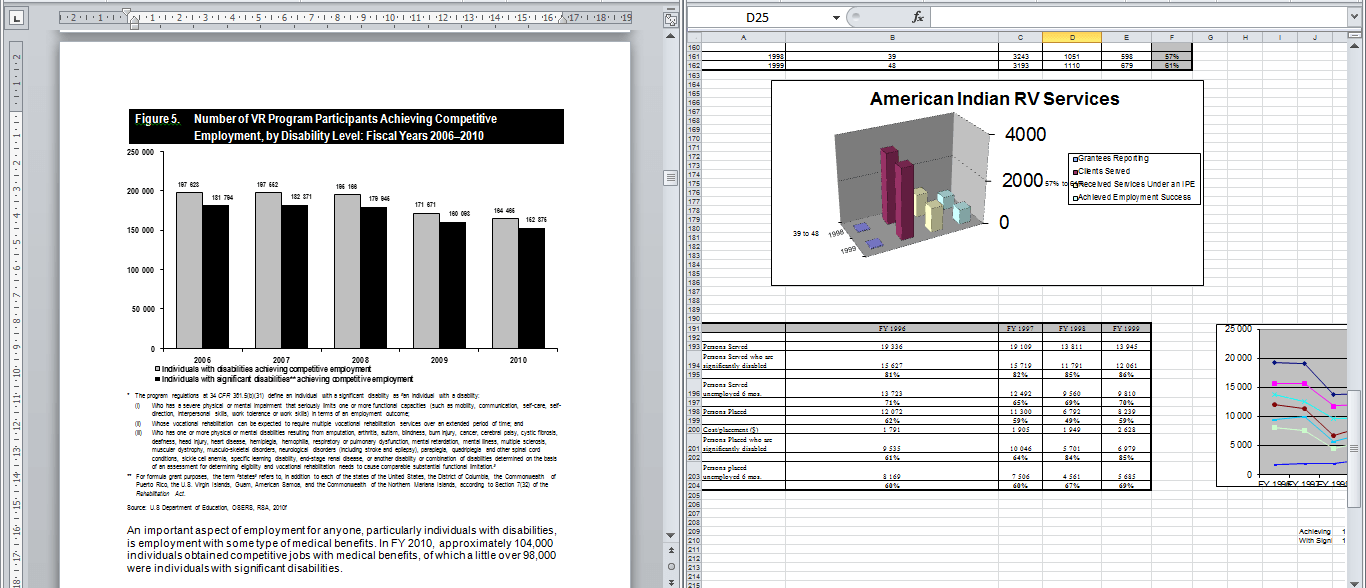

Подивимося, що можна знайти в загальнодоступних джерелах. Пошукавши документи в домені .gov, ми помітили податковий звіт міністерства освіти США за 2010 фінансовий рік.

Викачуємо файл, відключаємо захист документа від редагування (пароль не потрібно). На сторінці 41 - звичайна на вигляд діаграма. У контекстному меню діаграми вибираємо команду «Змінити дані», і перед нами в первозданному вигляді відкривається впроваджений файл Microsoft Excel, що містить вихідні дані для діаграми.

Файл Word зі звітом, а всередині - файл Excel з безліччю вихідних даних для цієї та інших діаграм

Зрозуміло, що в таких впроваджених файлах може бути практично все що завгодно, адже того, хто публікував вихідний документ, напевно здавалося, що це ніхто не побачить.

урожай метаданих

«Вичавка» метаданих з документів, що цікавить організації може бути автоматизована - наприклад, за допомогою програми FOCA (Fingerprinting Organizations with Collected Archives) компанії ElevenPaths.

FOCA може знайти і завантажити з досліджуваного сайту документи потрібних форматів (наприклад, DOCX і PDF), проаналізувати їх метадані, а також розповісти багато про організацію: використовується серверне ПЗ, імена користувачів і так далі.

Застереження: вивчення сайтів за допомогою подібних інструментів навіть в дослідницьких цілях може не сподобатися їх власникам, а то і зовсім зійти за кіберзлочини.

документовані дивацтва

Пропонуємо пару особливостей метаданих, про які, за нашими спостереженнями, знає не кожен IT-фахівець. Візьмемо для прикладу файлову систему NTFS, яка використовується операційними системами Windows.

Перша неочевидна річ. Якщо видалити будь-який файл з папки і відразу зберегти новий файл з тим же ім'ям в цю ж папку, то дата створення нового файлу залишиться від старого, віддаленого файлу. Тобто файл ми створили тільки що, але система запевняє, що він існує вже давно.

Друга неочевидна річ. NTFS серед іншого зберігає дату останнього доступу до файлу. Однак якщо відкрити файл, а потім подивитися дату доступу до нього в властивості, то можна побачити, що вона залишилася незмінною.

Може навіть здатися, що це баги, але немає: обидві дивацтва є документально оформленими особливостями. У першому випадку працює так званий механізм тунелювання (Англ. Tunneling), який потрібен для сумісності зі старими програмами. За замовчуванням ефект триває 15 секунд, протягом яких новий файл отримує дату створення свого попередника (налаштувати цей інтервал або зовсім відключити туннелирование можна в реєстрі). Втім, цього вистачило, щоб я сам зіткнувся з туннелированием двічі протягом тижня при звичайній офісній роботі.

Другий випадок теж описаний в документації: починаючи з Windows 7, для підвищення продуктивності Microsoft відключила автоматичну простановку дати останнього доступу до файлу. Включити цю функцію можна в реєстрі . Втім, її активація не має зворотної сили - файлова система правильну дату не зберігає (перевірено низькорівневим редактором диска).

Сподіваємося, експерти по цифровій криміналістиці знають всі подібні нюанси.

До слова, метадані файлів можуть бути легко змінені як штатними засобами ОС і «рідних» додатків, так і за допомогою спеціальних програм. Тому використовувати їх як вирішальне доказ в суді навряд чи вийде, хіба що разом з супутніми свідоцтвами на кшталт журналів поштових сервісів, файлових серверів і так далі.

Метадані: захисні заходи

У додатку Microsoft Office вбудована функція «Інспектор документів» (меню Файл -> Пошук проблем), яка показує, які приховані дані зберігаються у файлі. Частина з них «Інспектор» може за запитом користувача видалити, але тільки не впроваджені файли (як в згаданому звіті міністерства освіти США). Взагалі ж краще вставляти діаграми та інші матеріали в підсумковий документ у вигляді картинок.

Аналогічні функції видалення метаданих має і редактор Adobe Acrobat .

Крім того, захист від витоків реалізується і в комплексних пакетах інформаційної безпеки. Так, модуль DLP (Data Loss Prevention) присутній в Kaspersky Total Security для бізнесу, Kaspersky Security для поштових серверів і Kaspersky Security для серверів спільної роботи. Ці продукти вміють фільтрувати такі небажані для потрапляння зовні речі, як історія зміни документа, коментарі та впроваджені об'єкти.

Але ідеальний (і, як це і належить ідеалам, на всі 100% недосяжний) спосіб побороти будь-які витоки - це навчені, думаючі і відповідальні співробітники.

IT-загрози якого типу небезпечні для корпорацій і невеликих компаній, урядів країн і окремих людей?Які витоку найскладніше запобігти?