- - Почав про -

- - Запуск утиліти AVZ -

- - Створення балки AVZ -

- - Обов'язкові (і не дуже) примочки скрипта -

- - Приклади -

- - Посилання -

- Почав про -

Утиліта AVZ забезпечена безліччю інструментів для виявлення вірусів / троянів і їх видалення. Наприклад, щоб вивчити активні прцесси: "Сервіс" -> "Диспетчер процесів" і на екрані побачите активні процеси, які можна завершувати. І для полегшення аналізу даних, AVZ розфарбовує виявлені елементи різним кольором: зеленим виділені відомі утиліті чисті файли, а чорним невідомі файли, які можуть як вірусними, так і чистими. А червоним виділені файли, які заслуговують на особливу увагу.

А для вивчення автозавантаження виберіть "сервіс" -> "менеджер автозапуску".

Але AVZ має багато різних сервісів і менеджерів, тому для прискорення аналізу системи зручніше створити лог, в якому будуть виділені всі елементи заслуговують увагу. Лог AVZ є html файл з можливістю створити "на льоту" скрипт лікування системи. Далі процес лікування за допомогою AVZ буде розглянуто саме через аналіз логу AVZ і створення скрипта лікування.

- Запуск утиліти AVZ -

Перед початком лікування системи необхідно обов'язково оновити бази AVZ: "Файл" -> "Оновлення баз" -> "Пуск". Якщо це неможливо зробити на зараженому комп'ютері, то поновіть на здоровій системі.

Нерідко виникає проблема з запуском AVZ в зараженій системі через активне протистояння з боку вірусу. Розглянемо способи як це подолати.

рішення:

- перейменуйте файл avz.exe, наприклад, в 2345435.exe або winlogon.exe

- змініть розширення exe на com або scr або cmd і т.п.

- використовуйте ключі: AM = Y для включення базового захисту; ag = y для включення AVZGuard; NewDsk = Y для запуску AVZ на окремому робочому.

А краще відразу бути підготовленим до таких ситуацій: папку "AVZ" перейменувати в "546324"; файл "avz.exe" перейменувати в "winlogon.exe"; створити файл "start.bat" з таким змістом: "winlogon.exe ag = y AM = Y NewDsk = Y" на випадок, якщо файл winlogon.exe НЕ буде запускатися.

Якщо при запуску AVZ з'являється вікно "В пристрої немає диска. Вставте диск в пристрій ...", то натискайте багато разів "Скасування" поки не запуститися утиліта.

Щоб знерухомити вірус на час аналізу системи включите AVZGuard: "AVZGuard" -> "Включити ...". Якщо при його включенні раптом виникають проблеми, то що потрібно робити? Правильно, не включати.

- Створення балки AVZ -

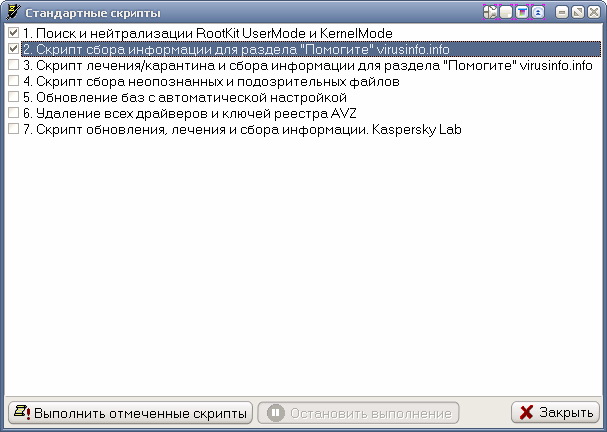

Для створення логу: "Файл" -> "Стандартні скрипти", поставте галки на перший скрипт "Пошук і нейтралізація RootKit UserMode і KernelMode" і другий скрипт "Скрипт збору інформації для розділу ....", потім натисніть "Виконати зазначені скрипти" і чекайте.

Якщо виникли проблеми при виконанні цих скриптів, то повторіть, але не виставляйте галку на перший скрипт.

Після того, як AVZ повідомить, що "Скрипти виконані", вимкніть "AVZGuard". Знайдіть в папці AVZ папку "LOG", а в ній файл virusinfo_syscheck.htm - це і є лог AVZ, за допомогою якого будете створювати скрипт лікування.

Увага! При створенні скрипта лікування необхідно усвідомлювати, що це пов'язано з ризиком завдати серйозної шкоди системі недосвідченим користувачем. Будьте гранично уважні. Якщо не впевнені в своїх діях, то краще зверніться до більш досвідченого фахівця.

В якості піддослідного вивчіть цей лог: virusinfo_syscheck.htm

Після відкриття логу в браузері раджу відразу розтринькати лог в розділ "Підозрілі об'єкти".

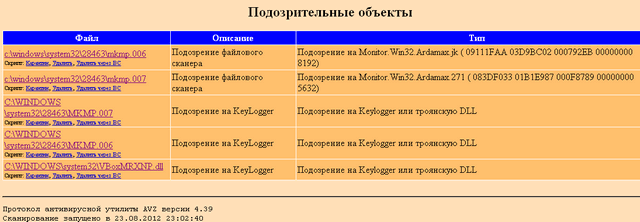

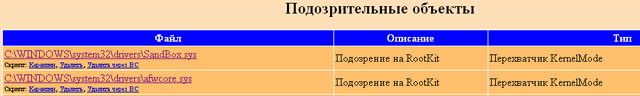

Увага, якщо файл здався підозрілим утиліті AVZ, то це не означає, що файл дійсно шкідливий. Зробіть аналіз розширення файлу, ім'я файлу, шлях розташування файлу. Зіставте з інформацією в "Описі", вивчіть "Тип". І тільки після цього виносьте йому вирок. Для прикладу подивіться на скріншот:

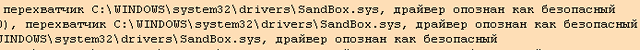

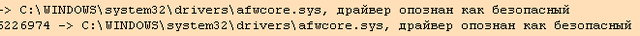

На скріншоті видно, що утиліта AVZ порахувала підозрілими файли SandBox.sys і afwcore.sys, прокрутити лог вниз і бачимо, що ці файли впізнані як безпечні і видаляти їх категорично не можна.

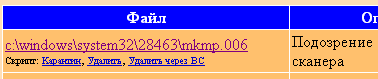

Повернемося до шкідливим файлів ... Наприклад, підозрілий файл "c: \ windows \ system32 \ 28463 \ mkmp.006" - файл розташований в підозрілої папці, у нього підозріле розширення, також AVZ повідомляє, що він схожий на зловредів "Monitor.Win32 .Ardamax.jk ", значить з великим ступенем ймовірності це зловредів, клацніть" Видалити "під записом.

Аналогічно з шкідливими файлами "c: \ windows \ system32 \ 28463 \ mkmp.007", "C: \ WINDOWS \ system32 \ 28463 \ MKMP.007", "C: \ WINDOWS \ system32 \ 28463 \ MKMP.006". Ось уже й започатковано скрипту лікування. Тепер вивчіть запис "C: \ WINDOWS \ system32 \ VBoxMRXNP.dll". Вивчіть її по підозрілим критеріям. Будете її видаляти? Якщо не будете, то правильно і зробите, це потрібний чистий файл, який видаляти не можна.

Далі слід повернутися до початку балки і проаналізувати його повністю.

Перший розділ балки "Список процесів" відображає процеси, які були активні на момент створення журналу. Зверніть увагу, що чисті процеси позначаються зеленим і видаляти їх не раджу. Жовтим кольором позначені невідомі процеси, які можуть бути як вірусними, так і корисними (необхідними!) І слід уважно проаналізувати запис.

Наприклад, "c: \ docume ~ 1 \ admin \ locals ~ 1 \ temp \ ins1f.tmp.exe" - явна підозріла запис: розташована в тимчасовій папці, дивне ім'я файлу, подвійне розширення, відсутній опис, відсутня Copyright, дата створення / зміни свіжа. Натисніть під цим записом спочатку "Завершити", потім "Видалити".

Аналогічно виносимо смертний вирок записів "c: \ windows \ system32 \ 28463 \ mkmp.exe", "c: \ documents and settings \ admin \ Рабочий стол \ simolean-generator.exe".

А ось записи "c: \ windows \ system32 \ vboxservice.exe" і "c: \ windows \ system32 \ vboxtray.exe" чисті і їх не можна видаляти!

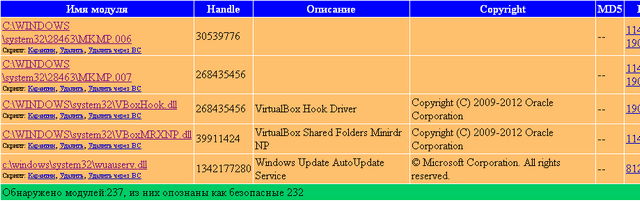

Далі вивчаємо модулі:

Клацаємо "Видалити" щодо записів "C: \ WINDOWS \ system32 \ 28463 \ MKMP.006", "C: \ WINDOWS \ system32 \ 28463 \ MKMP.007". До речі, якщо їх вже обробляли, то нічого страшного, якщо вони будуть згадуватися в скрипті кілька разів, нехай це і не дуже красиво, але на ефективності скрипта ніяк не позначиться.

Розділ "Модулі простору ядра". Тут все записи чисті.

Розділ "Служби". Тут тільки одна невідома запис, але яка є чистим файлом, видаляти не можна.

Розділ "Драйвери". Тут будьте гранично обережні. Невідомих записів багато, і як правило, вони чисті і вкрай важливі для роботи системи.

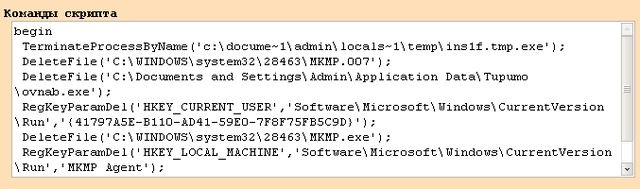

Розділ "Автозапуск". Невідомих записів (не зелені) буде багато, видаляйте тільки явно підозрілі. Наприклад, "C: \ Documents and Settings \ Admin \ Application Data \ Tupumo \ ovnab.exe" відповідає кільком критеріям підозрілості. Клацніть під цим записом "Видалити", в "Опис" теж "Видалити". Аналогічно вчинити з "C: \ WINDOWS \ system32 \ 28463 \ MKMP.exe"

Розділ "Модулі розширення Internet Explorer (BHO, панелі ...)". Тут ви можете знайти різні нав'язливі тулбари. Але в нашому прикладі тут немає шкідливих записів.

Розділ "Модулі розширення провідника". Чисто.

Розділи "Модулі розширення системи друку (монітори друку, провайдери)", "Завдання планувальника завдань Task Scheduler", "Налаштування SPI / LSP" - чисто.

"Порти TCP / UDP" - тут одна шкідлива запис "c: \ docume ~ 1 \ admin \ locals ~ 1 \ temp \ ins1f.tmp.exe". Натисніть "Завершити", "Видалити".

Розділи "Downloaded Program Files (DPF)", "Аплети панелі управління (CPL)", "Active Setup" - чисто.

Розділ "Файл HOSTS" - даний файл зловредів можуть використовувати для переадресації на підроблені сайти або для "заземлення" сайтів антивірусів. Якщо будуть підозрілі записи, то клацніть по "Очищення файлу Hosts".

Після того, як відпрацюєте всі підозрілі записи, дивіться низ балки, вікно "Команди скрипта" - тут ви побачите створюваний скрипт лікування.

- Обов'язкові (і не дуже) примочки скрипта -

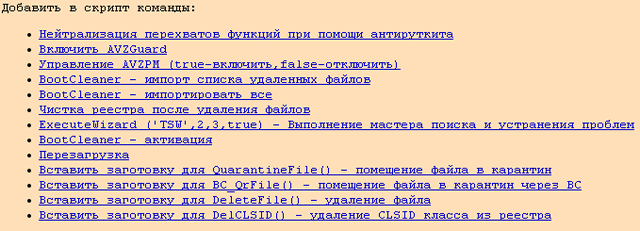

Під скриптом подивіться які можна ще додати команди:

Клацніть по командам:

- "Нейтралізація перехоплень функцій за допомогою антіруткіта" (призначення зрозуміло з назви),

- "Включити AVZGuard" (дозволить знерухомити віруси на момент виконання скрипта),

- "Чистка реєстру після видалення файлів",

- "ExecuteWizard ( 'TSW', 2,3, true) - Виконання майстра пошуку та усунення проблем" (почистить можливі сліди зараження),

- "Перезавантаження" (після виконання скрипта необхідно перезавантажити комп'ютер).

Увага, команди "Нейтралізація перехоплень функцій за допомогою антіруткіта" і "Включити AVZGuard" можуть викликати помилки на 64-бітних системах. Враховуйте це, не вмикайте ці команди при лікуванні 64 бітної Windows. Якщо не відомо, яка розрядність системи, то можна рядка скрипта:

SetAVZGuardStatus (True);

SearchRootkit (true, true);

замінити на:

if not IsWOW64

then

begin

SearchRootkit (true, true);

SetAVZGuardStatus (True);

end;

Для боротьби з трудноудаляємиє шкідливими програмами використовуйте технологію Boot Cleaner утиліти AVZ: команди "BootCleaner - імпортувати все" і "BootCleaner - активація".

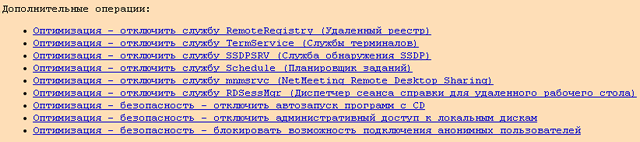

Подивіться Додаткові операції:

Додавання команд з Додаткових операцій дозволяють трохи оптимізувати систему з точки зору безпеки. Для лікування системи в цьому немає необхідності! Клацати за даними командам потрібно вибірково і з розумом. Наприклад, якщо ви додасте в скрипт "відключити службу Schedule (Планувальник завдань)", то це з великим ступенем ймовірності негативно позначиться на роботі системи. З даних команд можна додати:

- "Відключити службу RemoteRegistry (Віддалений реєстр)",

- "Відключити службу mnmsrvc (NetMeeting Remote Desktop Sharing)",

- "Відключити службу RDSessMgr (Диспетчер сеансу довідки для віддаленого робочого столу)",

- "Безпека - відключити адміністративний доступ до локальних дисків",

- "Безпека - блокувати можливість підключення анонімних користувачів".

Повторюся, Додаткові операції не потрібні для лікування системи.

Після того, як закінчили аналіз логу, скопіюйте код скрипта з вікна "Команди скрипта", у вас повинен вийде приблизно такий скрипт:

begin

SetAVZGuardStatus (True);

SearchRootkit (true, true);

TerminateProcessByName ( 'c: \ documents and settings \ admin \ Рабочий стол \ simolean-generator.exe');

TerminateProcessByName ( 'c: \ windows \ system32 \ 28463 \ mkmp.exe');

TerminateProcessByName ( 'c: \ docume ~ 1 \ admin \ locals ~ 1 \ temp \ ins1f.tmp.exe');

DeleteFile ( 'c: \ docume ~ 1 \ admin \ locals ~ 1 \ temp \ ins1f.tmp.exe');

DeleteFile ( 'c: \ windows \ system32 \ 28463 \ mkmp.exe');

DeleteFile ( 'c: \ documents and settings \ admin \ Рабочий стол \ simolean-generator.exe');

DeleteFile ( 'C: \ WINDOWS \ system32 \ 28463 \ MKMP.006');

DeleteFile ( 'C: \ WINDOWS \ system32 \ 28463 \ MKMP.007');

DeleteFile ( 'C: \ Documents and Settings \ Admin \ Application Data \ Tupumo \ ovnab.exe');

RegKeyParamDel ( 'HKEY_CURRENT_USER', 'Software \ Microsoft \ Windows \ CurrentVersion \ Run', '{41797A5E-B110-AD41-59E0-7F8F75FB5C9D}');

DeleteFile ( 'C: \ WINDOWS \ system32 \ 28463 \ MKMP.exe');

RegKeyParamDel ( 'HKEY_LOCAL_MACHINE', 'Software \ Microsoft \ Windows \ CurrentVersion \ Run', 'MKMP Agent');

BC_DeleteFile ( 'c: \ docume ~ 1 \ admin \ locals ~ 1 \ temp \ ins1f.tmp.exe');

DeleteFile ( 'c: \ windows \ system32 \ 28463 \ mkmp.006');

DeleteFile ( 'c: \ windows \ system32 \ 28463 \ mkmp.007');

ExecuteSysClean;

ExecuteWizard ( 'TSW', 2,3, true);

RebootWindows (true);

end.

Далі запустіть на зараженій системі утиліту AVZ, "Файл" -> "Виконати скрипт". Якщо скрипт був збережений в txt файл, то виберіть його через "Завантажити". Якщо скрипт був скопійований в буфер, то вставте його з буфера. Для виконання скрипта натисніть "Запустити".

- Приклади -

Далі йдуть приклади: логи AVZ з заражених систем. Потренуйтеся на них. Кожен приклад поміщений в архів rar, в якому сам лог virusinfo_syscheck.htm з зараженої системи і файл відповідь .txt в якому вказані шкідливі записи з балки і скрипт лікування. Тобто створіть скрипт лікування на основі балки з прикладу, потім порівняйте з правильним балкою. Уважно проаналізуйте шкідливі записи, які ви не видалили, і корисні (потрібні) записи, які ви видалили.

- Посилання -

Як використовувати утиліту AVZ без скриптів: Як правильно використовувати антивірусну утиліту AVZ .

назад | наверх

Якщо при його включенні раптом виникають проблеми, то що потрібно робити?Будете її видаляти?