Наступне покоління операційних систем компанії Microsoft під кодовою назвою Longhorn має вищезгаданої здатністю. Цього чекали давно, і найбільш затребуване це було для Windows Active Directory. Ви помиляєтеся якщо думаєте, що в операційних системах Windows 2000 або 2003 була реалізована така можливість. Якщо ви так думаєте, то ця стаття допоможе вам позбавитися від цієї помилки і дозволить дізнатися про можливості операційної системи Longhorn в цій області.

Реалізація політики паролів в домені в Active Directory в операційних системах Windows 2000/2003

В процесі установки контролера домена Windows Active Directory domain controller створюються два об'єкти політики групи (Group Policy Object або GPO). Ці об'єкти політики групи GPO називаються Default Domain Controllers Policy (політика для контролерів домену за замовчуванням) і Default Domain Policy (політика домену за замовчуванням). Перша політика стосується, звичайно ж, контролерів домену (domain controller) і пов'язана з організаційною одиницею (organizational unit або OU) Domain Controller, яка є єдиною OU при новій установці Active Directory. Цей об'єкт політики групи GPO в основному відповідає за настройку прав для користувачів на доступ до контролерів доменів, а також за деякі інші різноманітні настройки безпеки.

Об'єкт політики групи під назвою Default Domain Policy зв'язується з вузлом домену в процесі установки і за замовчуванням відповідає лише за одне. Так, ви правильно здогадалися, цей об'єкт політики групи GPO відповідає за настройку політики паролів (Password Policies) для всіх облікових записів користувачів домену (domain user account). Розділ Password Policy (політика паролів) - це лише один з трьох різних розділів, які розташовані в головній секції Account Policies (політики облікових записів). Існують також розділи Account Lockout Policies (політики блокування облікових записів) і Kerberos Policies (політики Керберос).

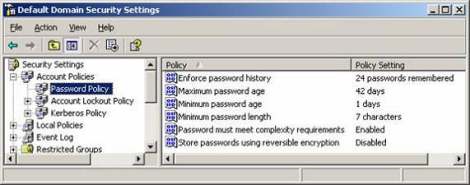

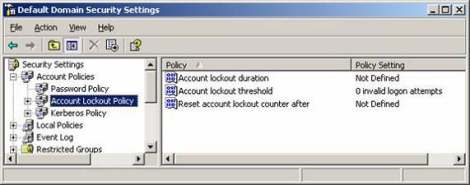

Усередині об'єкту політики групи Default Domain Policy знаходяться настройки, які дозволяє управляти паролями для облікового запису користувача в домені (domain user account), а також обмеженнями для блокування, що показано на малюнках 1 і 2.

Малюнок 1 Налаштування політики паролів (Password Policies settings)

Малюнок 2 Налаштування політики блокування облікового запису (Account Lockout Policies)

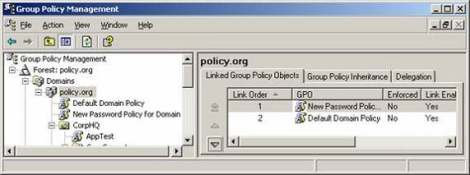

Якщо вас не влаштовують стандартні параметри, то їх можна змінити. Існує дві точки зору на цей рахунок. Перше полягає в тому, що об'єкт політики групи Default Domain Policy можна змінити таким чином, щоб він містив необхідні настройки політики паролів (Password Policies). Друге полягає в тому, що об'єкт політики групи GPO за замовчуванням ніколи не слід змінювати. А замість цього необхідно створити новий GPO, підключений до домену, в якому необхідно налаштувати всі необхідні настройки політики паролів Password Policies (і два інших розділу), а потім поставити їм більш високий пріоритет, ніж у об'єкту Default Domain Policy, як показано на малюнку 3 .

Малюнок 3 Новий об'єкт GPO з більш високим пріоритетом створений для розміщення політик паролів Password Policies для всіх облікових записів домену

Налаштування політики паролів для Local Security Accounts Manager (SAM)

Якщо ви думаєте, що політики паролів можна також задати в об'єкті GPO, який підключений до нової, створюваної вами, організаційної одиниці OU, то ви матимете рацію. Якщо ви думаєте, що ці налаштування політики паролів Password Policies в цьому новому об'єкті GPO впливатимуть на облікові записи користувачів (user account), які розміщуються в цій OU, то ви будете не праві. Це дуже часта помилка, щодо роботи політики паролів Password Policies доменах Active Directory для операційних систем Windows 2000/2003.

Налаштування, що задаються в цих об'єктах політики груп GPO, не впливають на облікові записи користувачів, але вони стосуються облікових записів комп'ютерів (computer account). Це чітко показано на малюнку 1 вище, з якого ви можете побачити, що розділ Account Policies (політики облікових записів) знаходиться у вузлі Computer Configuration (конфігурація комп'ютера) в GPO.

Зазвичай плутанина виникає через те факту, що облікові записи комп'ютерів (computer account) не мають паролів, а облікові записи користувачів (user account) мають. В цьому випадку, об'єкт GPO налаштовує SAM на комп'ютері, який в свою чергу контролює обмеження на паролі для облікових записів локальних користувачів, що зберігаються там.

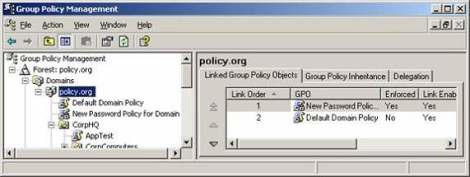

Я також повинен пояснити, що настройки політики паролів Password Policies, які задаються для об'єкта GPO, пов'язаного з OU, мають пріоритет не вище, ніж у Default Domain Policy за замовчуванням. Тому, всі налаштування, які зроблені в об'єкті GPO, пов'язаному з OU матимуть вплив над ними на рівні домену (domain level). Це можна змінити за допомогою настройки Enforced для об'єкта GPO, пов'язаного з доменом, що містить необхідні настройки політики паролів Password Policies, як показано на малюнку 4.

Малюнок 4 GPO підключений до домену з налаштованими параметрами Enforced

Політики паролів домену в Longhorn

В операційній системі Longhorn концепція і дії по визначенню політики паролів (password policies) для облікових записів користувачів домену (domain user account) буде повністю змінений. Тепер для одного домену можливо використовувати кілька політик паролів для домену. Звичайно, цю можливість чекали вже протягом дуже довгого часу з часів операційної системи Windows NT 4.0. Я протягом багатьох років чув: "Я хочу задати для адміністраторів складніший пароль, ніж для всіх інших користувачів в домені".

Тепер у вас є можливість створювати різні політики паролів для будь-якого типу користувачів у вашому середовищі. Вони можуть стосуватися користувачів в різних підрозділах HR, фінансовий відділ, начальники, адміністратори IT, служби допомоги (help desk), і т.д.

Налаштування, які з'являються у вашому розпорядженні, ті ж самі, що і на сьогоднішній день присутні для об'єктів політики групи (Group Policy Object), це те, для настройки чого ви не будете використовувати Group Policy. З появою операційної системи Longhorn з'явився новий об'єкт в Active Directory, який вам необхідно налаштувати. Цей новий об'єкт Password Settings Object (об'єкт налаштувань паролів), буде містити всі властивості, які містяться в даний момент в політиках пароля (Password Policies) і політиках блокування облікового запису (Account Lockout Policies).

Для реалізації вам необхідно створити новий об'єкт LDAP під назвою msDS-PasswordSettings всередині нового контейнера Password Settings (налаштування пароля), у якому дорога LDAP буде "cn = Password Settings, cn = System, dc = domainname, dc = com." Усередині цього об'єкта ви заповніть інформацію з наступними атрибутами:

msDS-PasswordSettingsPrecedence

Це дуже важливий атрибут, який дозволяє обробляти ситуацію, коли користувач складається в декількох групах, для яких налаштовані різні політики паролів.

msDS-PasswordReversibleEncryptionEnabled

Перемикач, який дозволяє задати, ввімкнути або вимкнути реверсивний шифрування (reversible encryption.

msDS-PasswordHistoryLength

Задає кількість унікальних паролів, перед тим як їх можна використовувати заново.

msDS-PasswordComplexityEnabled

Цей атрибут дозволяє задати складність пароля, а також дозволяє стежити за тим, щоб пароль збігався з логіном.

msDS-MinimumPasswordLength

Дозволяє задати мінімальну довжину пароля.

msDS-MinimumPasswordAge

Дозволяє задати мінімальний час дії пароля перед тим, як його необхідно буде змінити.

msDS-MaximumPasswordAge

Дозволяє задати максимальний час дії пароля перед тим, як він буде змінений.

msDS-LockoutThreshold

Задає кількість спроб невірного введення пароля перед тим, як обліковий запис користувача буде заблокована.

msDS-LockoutObservationWindow

Задає час, по закінченні якого лічильник кількості спроб введення невірного пароля буде обнулений.

msDS-LockoutDuration

Задає час, на яке буде заблокована обліковий запис, після декількох неправильних спроб введення пароля.

Після того, як будуть налаштовані всі ці атрибути, ви можете підключити цей новий об'єкт до глобальної групі (global group) Active Directory. Цей процес зв'язування завершується додаванням LDAP назви групи до атрибуту msDS-PSOAppliesTo.

резюме

Операційна система Longhorn з'явиться з деякими новими можливостями, технологіями і методами для контролю і управління об'єктами всередині вашої корпорації. Але вже зараз очевидно, що однією з найважливіших і популярних можливостей операційної системи Longhorn буде можливість встановити кілька політик паролів (multiple password policies) для одного домену. Ви вже можете почати думати, як це вплине на вашу середу, і почати планувати те, чого ви хотіли протягом довгого часу.

Автор: Дерек Мелбер (Derek Melber)

Іcточнік: WinSecurity.ru