- Рекомендації щодо захисту Active Directory - бекап контролера домену Всі публікації серії: Microsoft...

- Бекап віртуального контролера домену

- Бекап фізичного контролера домену

- висновок

- Також вас може зацікавити:

- Рекомендації щодо захисту Active Directory - бекап контроллера домена

- Рекомендації по бекапіть контролерів домену

- Бекап віртуального контролера домену

- Бекап фізичного контролера домену

- висновок

- Також вас може зацікавити:

- Рекомендації щодо захисту Active Directory - бекап контроллера домена

- Рекомендації по бекапіть контролерів домену

- Бекап віртуального контролера домену

- Бекап фізичного контролера домену

- висновок

- Також вас може зацікавити:

Рекомендації щодо захисту Active Directory - бекап контролера домену

Всі публікації серії:

Microsoft Active Directory є стандартом в корпоративній інфраструктурі, де потрібно аутентифікація користувачів і централізоване управління. Майже неможливо уявити собі, як системні адміністратори справлялися б зі своєю роботою без цієї технології. Однак використання Active Directory не тільки приносить велику користь, але і накладає велику відповідальність, вимагаючи значного часу і розуміння процесів її роботи.

Ця серія Статей розповість, як успішно виконувати бекап і відновлення Active Directory за допомогою рішень Veeam, які пропонують всі можливості для простого і зручного захисту AD. Можливо, вам буде цікаво ознайомитися з недавньою серією матеріалів «Рекомендації з адміністрування AD» , Перш ніж приступити до читання цієї статті.

У новій серії статей я пояснюю, як Veeam може захистити дані Active Directory: зробити копії контролерів домену (DC) або окремих об'єктів AD і при необхідності відновити їх.

Сьогодні я розповім про можливості бекапа як фізичних, так і віртуальних контролерів домену, які надає Veeam, і про те, що необхідно пам'ятати під час бекапа.

Рекомендації по бекапіть контролерів домену

Сервіси Active Directory розроблені з урахуванням надмірності, тому звичні правила і тактики бекапа необхідно адаптувати відповідним чином. В даному випадку буде неправильно використовувати ту ж політику бекапа, що вже працює для серверів SQL або Exchange. Нижче я приведу ряд рекомендацій, які можуть допомогти при розробці вашої власної політики для Active Directory:

- З'ясуйте, які контролери домену в вашому середовищі виконують ролі FSMO (Flexible Single Master Operations). Порада: проста команда для перевірки через командний рядок:> netdom query fsmo

Виконуючи повне відновлення домену, краще почати з контролера домену з найбільшим числом ролей FSMO, - зазвичай це сервер з роллю емулятора основного контролера домену (PDC). В іншому випадку після відновлення вам доведеться передавати відповідні ролі вручну за допомогою команди ntdsutil seize. Пам'ятайте про це при плануванні бекапа і приоритизации контролерів домену. Детальніше про ролях FSMO можна прочитати в експертної статті по основам роботи з Active Directory .

- Якщо на майданчику кілька контролерів домену, а ви хочете захистити окремі об'єкти, то у вас немає необхідності в бекапе всіх контролерів. Для відновлення окремих об'єктів буде достатньо однієї копії бази даних Active Directory (ntds.dit)

- Завжди є можливість знизити ризик випадкового або навмисного видалення або зміни об'єктів AD. Можна порекомендувати делегування адміністративних повноважень, настройку обмежень доступу з підвищеними правами і резервний майданчик c затримкою реплікації.

- Зазвичай рекомендується виконувати бекап контролерів доменів по черзі і так, щоб воно не зустрічалося з реплікацією DFS. Хоча сучасні рішення (наприклад, Veeam Backup & Replication v7 з пакетом оновлень 3 і вище) знають, як вирішувати цю проблему.

- Якщо ви використовуєте віртуальне середовище VMware, контролер домену може бути недоступний через мережу (наприклад, він знаходиться в зоні DMZ). У цій ситуації Veeam переключиться на з'єднання через VMware VIX і зможе обробити цей контролер.

Бекап віртуального контролера домену

Сервіси Microsoft Active Directory організовують і зберігають інформацію про окремі документах лісу доменів в реляційної базі (ntds.dit), яка знаходиться на контролері домену. Раніше бекап контролера домену було дуже виснажливим процесом, оскільки включало бекап стану системи (system state) сервера. Добре відомо, що сервіси Active Directory споживають малу частину ресурсів системи, тому контролери домену зазвичай стають першими кандидатами для віртуалізації. Якщо ви як і раніше дотримуєтеся тієї точки зору, що вони повинні бути тільки фізичними, прочитайте

Будучи віртуалізованних, вони легко справляються адміністратором домену або системним адміністратором і захищені бекапом Veeam Backup & Replication. Перед тим, як я перейду до деталей, вам потрібно встановити і налаштувати Veeam Backup & Replication.

Системні вимоги (для версії 9.0):

Віртуальна платформа: Гіпервізор VMware vSphere 4.1 і вище; Microsoft Hyper-V 2008 R2 SP1 і вище

Сервер Veeam: Windows Server 2008 SP2 і вище; Windows 7 SP1 і вище, 64-розрядна ОС

Віртуальна машина (ВМ) контролера домену: Windows Server 2003 SP1 і вище, мінімальний підтримуваний функціональний рівень лісу - Windows 2003

Права доступу: Права адміністратора Active Directory. Обліковий запис адміністратора підприємства або домену.

У цій статті я не буду торкатися процесу установки і настройки Veeam Backup & Replication, оскільки ця тема вже неодноразово висвітлювалася. Якщо вам потрібна допомога в цьому питанні, подивіться, підготовлене системним інженером Veeam.

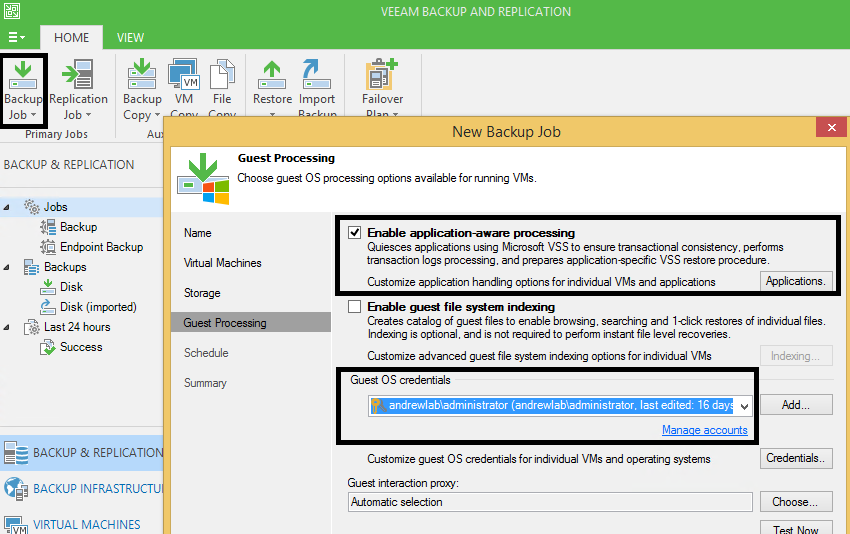

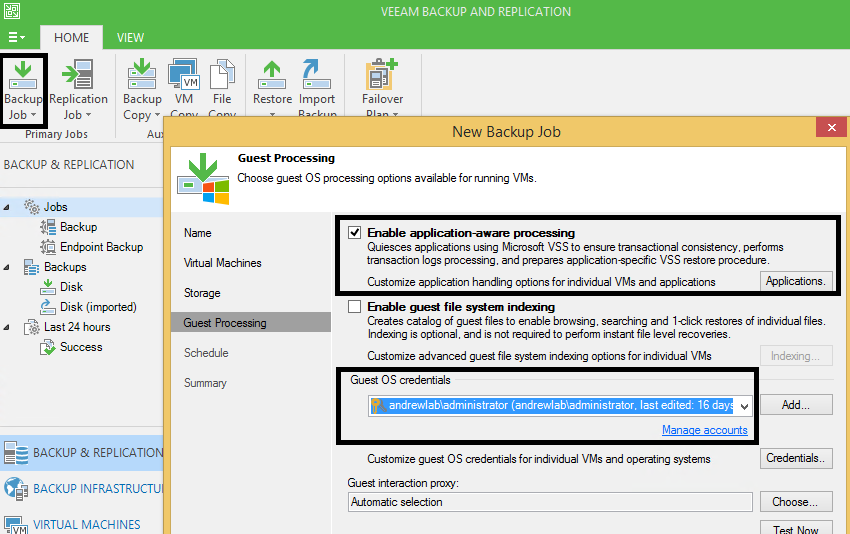

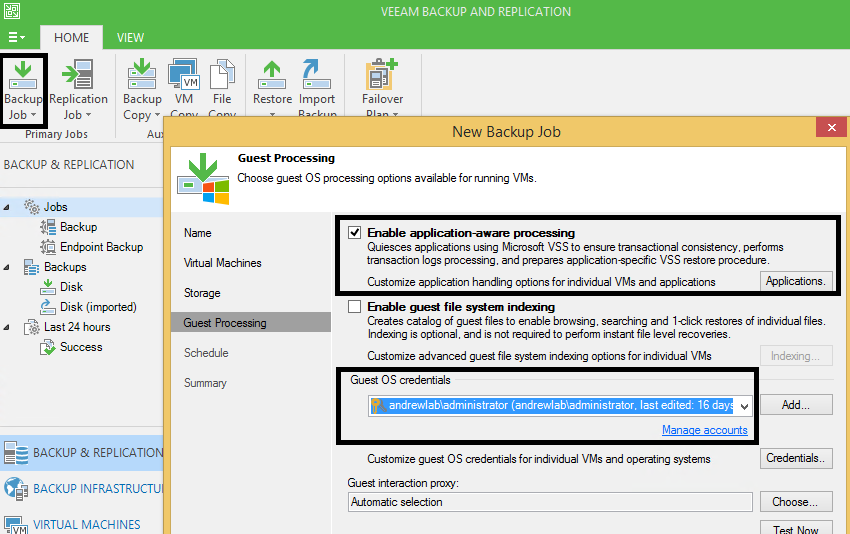

Припустимо, що все налаштовано і готове до роботи. Тепер потрібно створити завдання бекапа контролера домену. Процес настройки досить простий (рис. 1):

- Запустіть майстер створення завдання бекапа

- Виберіть потрібний контролер домену

- Визначте політику зберігання для ланцюжка резервних копій

- Не забудьте включити функцію обробки даних з урахуванням стану додатків (AAIP) для забезпечення узгодженості на рівні транзакцій для ОС і додатків, що працюють на ВМ, в тому числі бази даних Active Directory і каталогу SYSVOL

Примітка: AAIP - технологія Veeam, яка забезпечує бекапа ВМ з урахуванням стану додатків. Вона виконує пошук додатків гостьовій ОС, збір їх метаданих, «заморожування» за допомогою відповідних механізмів (Microsoft VSS Writers), підготовку процедури відновлення з використанням VSS для додатків, яка буде виконана при першому запуску відновленої ВМ, і усічення журналів транзакцій додатків в разі успішного завершення бекапа. Детальну інформацію можна знайти в документації AAIP .

Якщо функція AAIP не буде активована, гостьова ОС контролера домену не зрозуміє, що був виконаний її бекап і забезпечений захист. Тому через деякий час ви можете виявити внутрішнє попередження в журналах сервера: подія 2089 - «бекап не виконувався протягом інтервалу затримки архівації» ( "backup latency interval").

Мал. 1. Редагування завдання бекапа: обробка файлів гостьових ОС

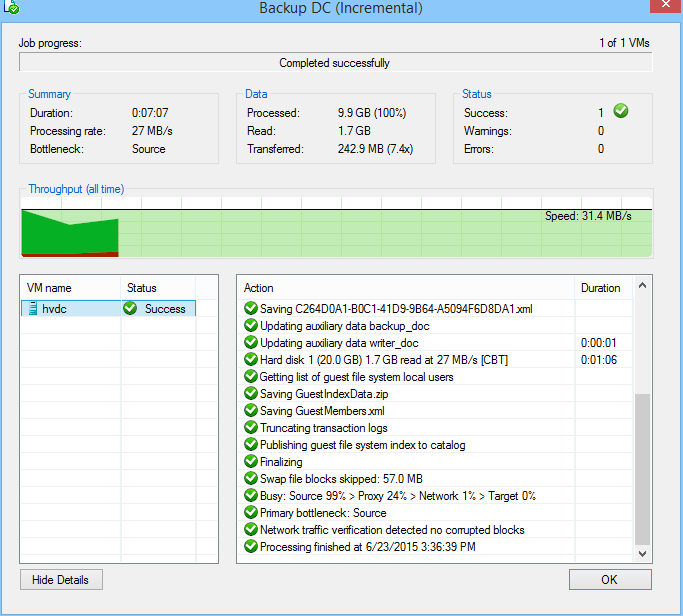

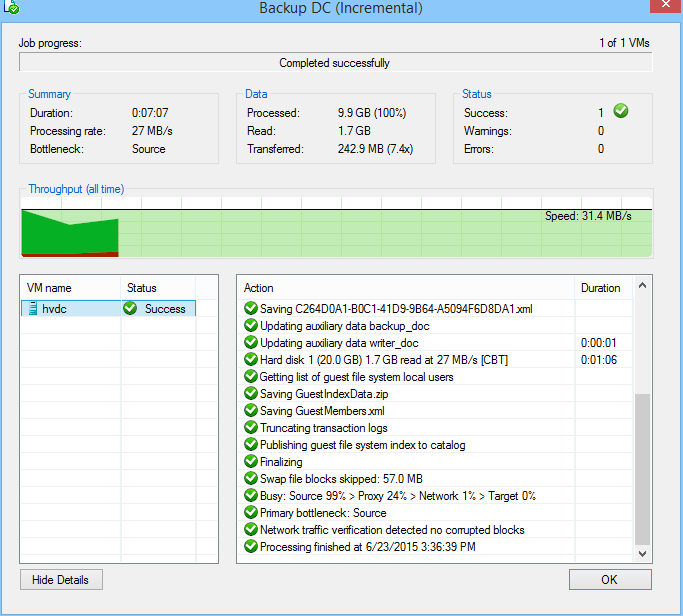

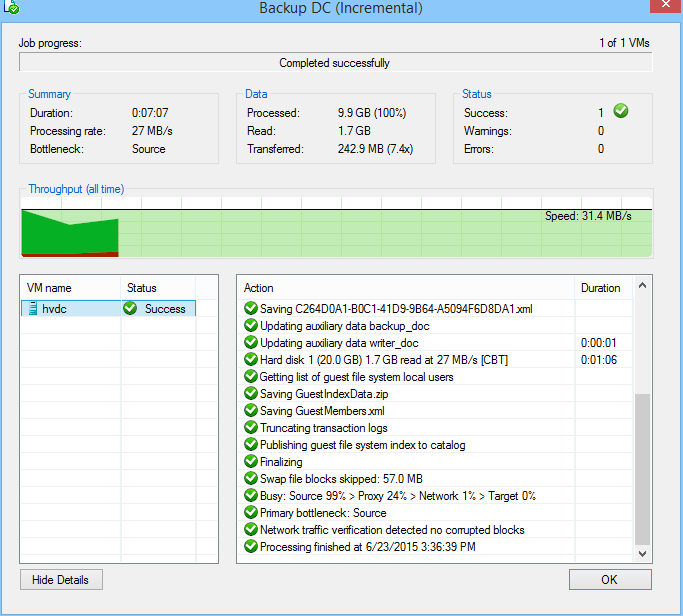

- Заплануйте час виконання завдання або запустіть його вручну

- Переконайтеся, що завдання успішно виконане без помилок і попереджень

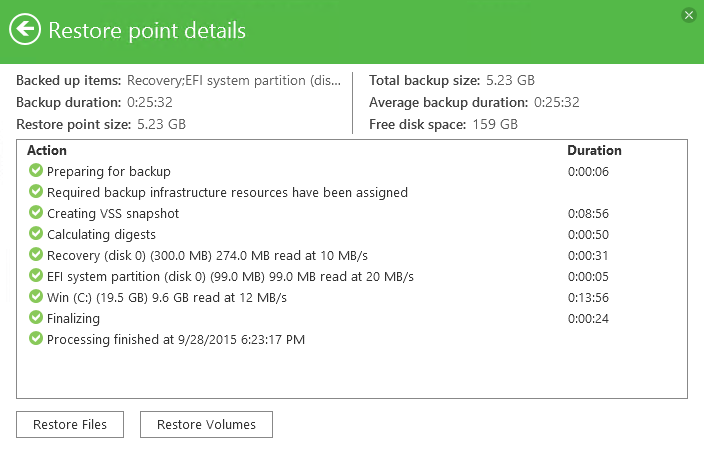

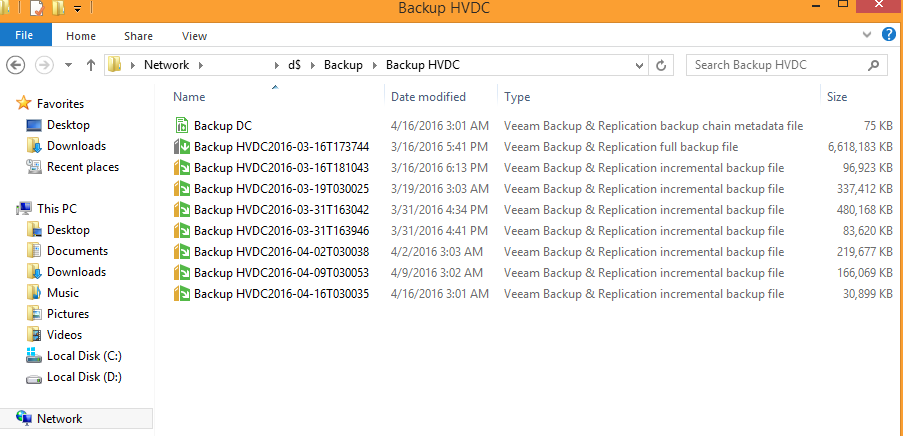

Мал. 2. Інкрементний бекап

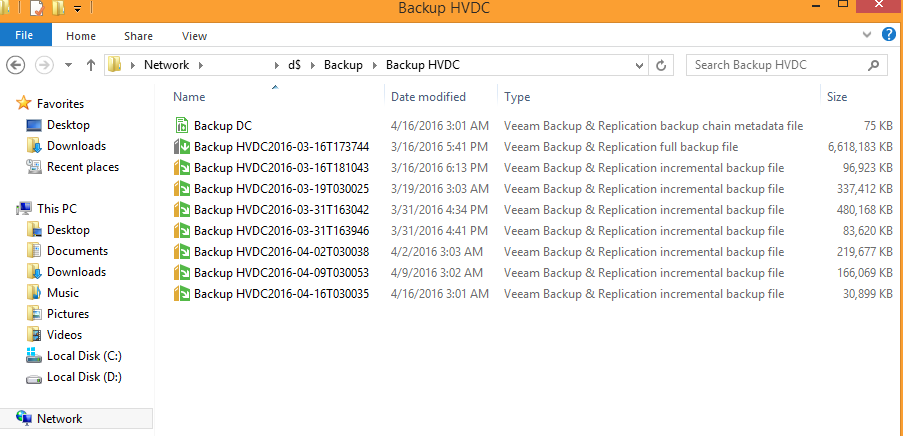

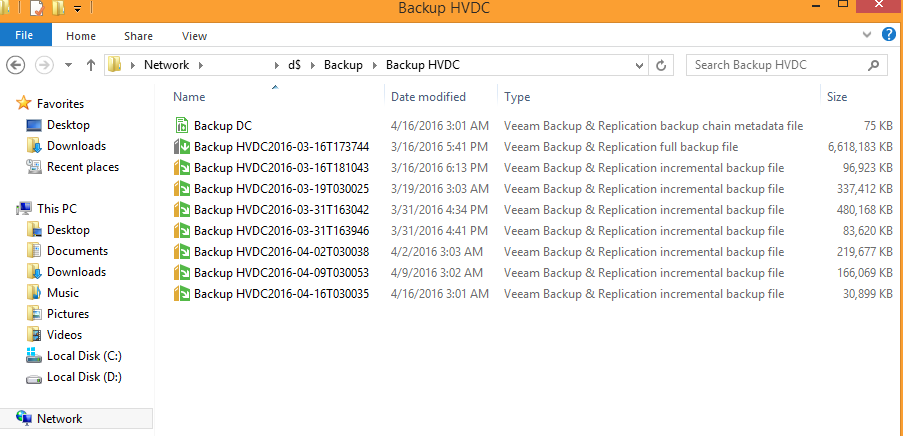

- Знайдіть новостворений файл резервної копії в репозиторії - готово!

Резервну копію можна додатково зберегти в хмару з допомогою постачальника послуг Veeam Cloud Connect (VCC). Також її можна перенести в інший репозиторій резервних копій, використовуючи завдання архівування резервних копій або функціонал архівування на магнітну стрічку. Найголовніше, що тепер резервна копія зберігається в надійному місці, і з неї в будь-який момент можна відновити потрібні дані.

Бекап фізичного контролера домену

Чесно кажучи, я сподіваюся, що ви йдете в ногу з часом, і в вашій компанії контролери домену давно віртуалізованних. Якщо це не так, то сподіваюся, що ви їх регулярно оновлюєте і вони працюють на відносно сучасних версіях ОС Windows Server -Windows Server 2008 (R2) і вище. (Якщо у вас в розпорядженні більш старі системи, переходите відразу до третьої статті в цій серії)

Отже, у вас є один або кілька фізичних контролерів домену, які працюють під Windows Server 2008 R2 і вище, і ви хочете їх захистити? В цьому випадку вам буде потрібно Veeam Endpoint Backup - рішення, призначене спеціально для захисту даних фізичних комп'ютерів і серверів. Veeam Endpoint Backup копіює потрібні дані з фізичної машини і зберігає їх в файл резервної копії. Тоді в разі аварії ви зможете відновити дані «на голе залізо» або виконати відновлення на рівні логічного диска. При цьому у вас буде повний контроль процесу відновлення. Крім того, ви зможете відновлювати окремі об'єкти за допомогою Veeam Explorer для Microsoft Active Directory.

Щоб виконати бекап фізичного контролера домену за допомогою цього інструменту, необхідно зробити наступне:

- Завантажте Veeam Endpoint Backup FREE і скопіюйте установник на потрібний сервер

- Запустіть майстер установки, прийміть ліцензійну угоду і встановіть програму

Примітка: щоб виконати установку в автоматичному режимі, використовуйте цю інструкцію .

- Створіть завдання бекапа, вибравши потрібний режим. Найпростіший і рекомендований спосіб - резервне копіювання всього комп'ютера цілком. Використовуючи режим бекапа на рівні файлів (file-level mode), виберіть в якості об'єкта копіювання операційну систему (Operating system) (див. Рис. 3). У цьому випадку програма скопіює всі файли, необхідні для відновлення «на голе залізо». База даних Active Directory і каталог SYSVOL також будуть збережені. Детальна інформація - в керівництві користувача

Мал. 3. Вибір об'єктів копіювання в Veeam Endpoint Backup

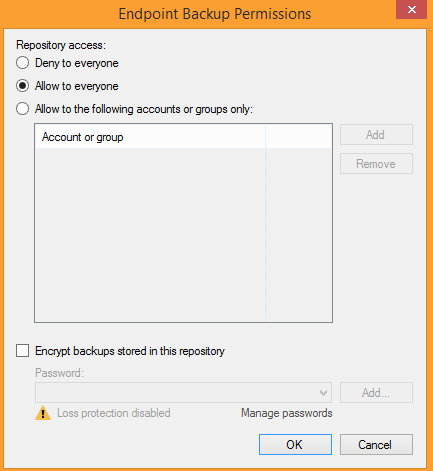

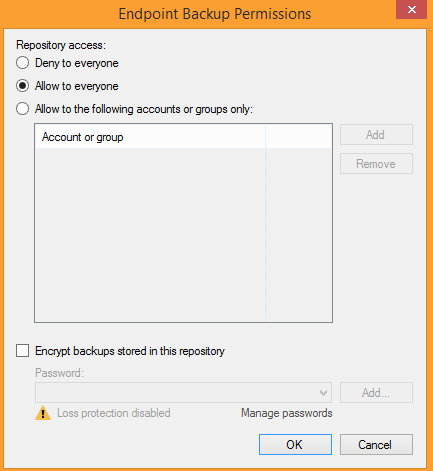

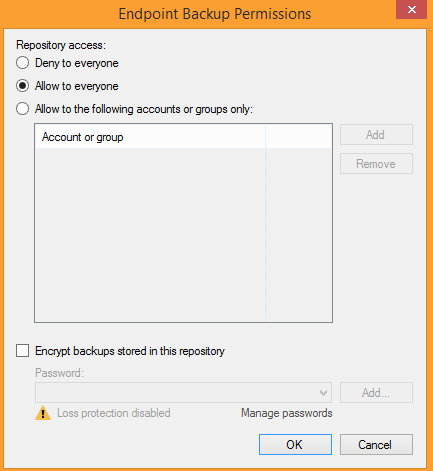

Примітка: Якщо у вашому середовищі вже встановлено Veeam Backup & Replication, і ви хочете використовувати існуючий репозиторій Veeam для зберігання резервних копій фізичних машин, ви можете переналаштувати його прямо з Veeam Backup & Replication (утримуючи Ctrl, клацніть правою кнопкою прямо на потрібному репозиторії, дозвольте доступ до сховища і, при необхідності, включите шифрування, див. рис. 4).

Мал. 4. Налаштування дозволів доступу до сховища резервних копій для Endpoint Backup

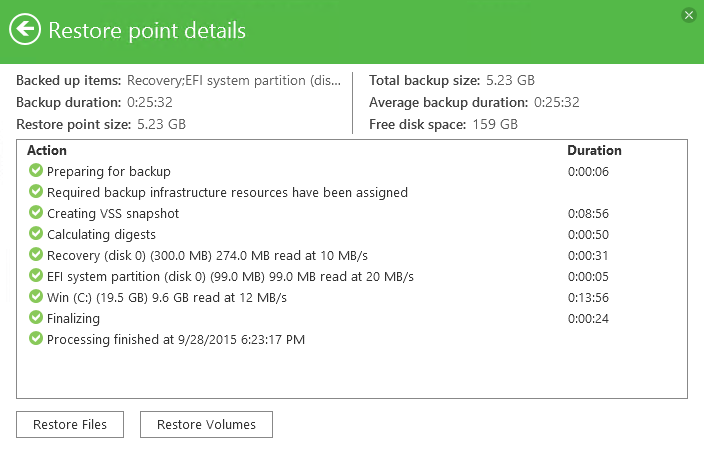

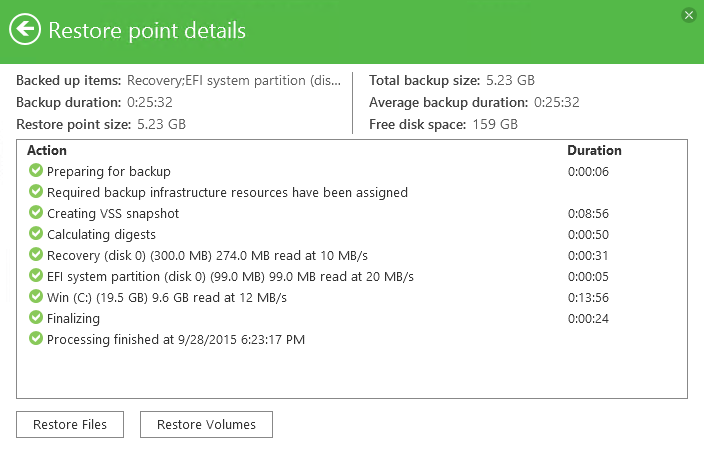

- Запустіть бекап і переконайтеся, що воно пройшло без помилок

Мал. 5. Veeam Endpoint Backup FREE: статистика завдань бекапа

- От і все! Бекап виконаний, контролер домену під захистом. Перейдіть до головного сховища і знайдіть потрібну резервну копію або ланцюжка резервних копій

Мал. 6. Ланцюжок інкрементних резервних копій

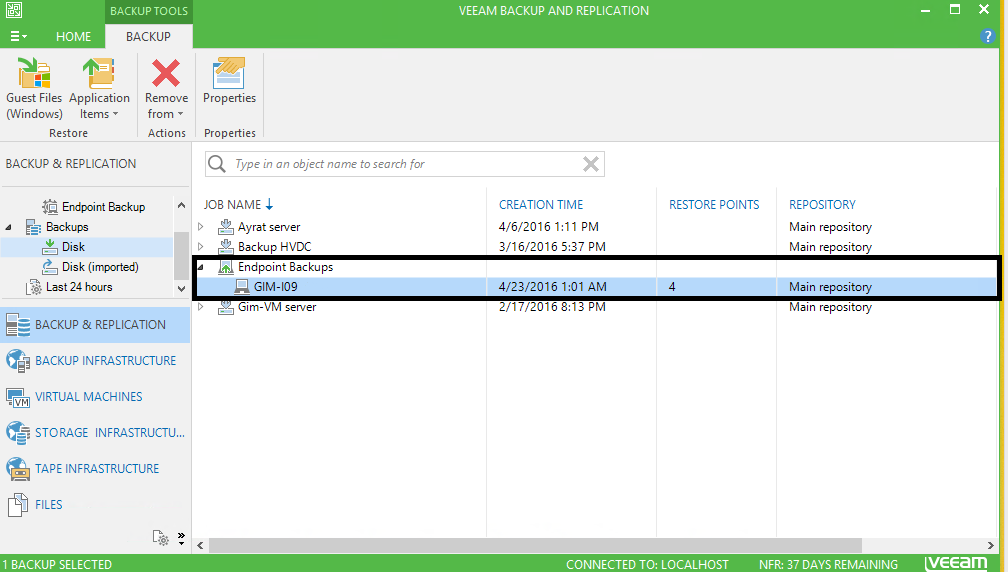

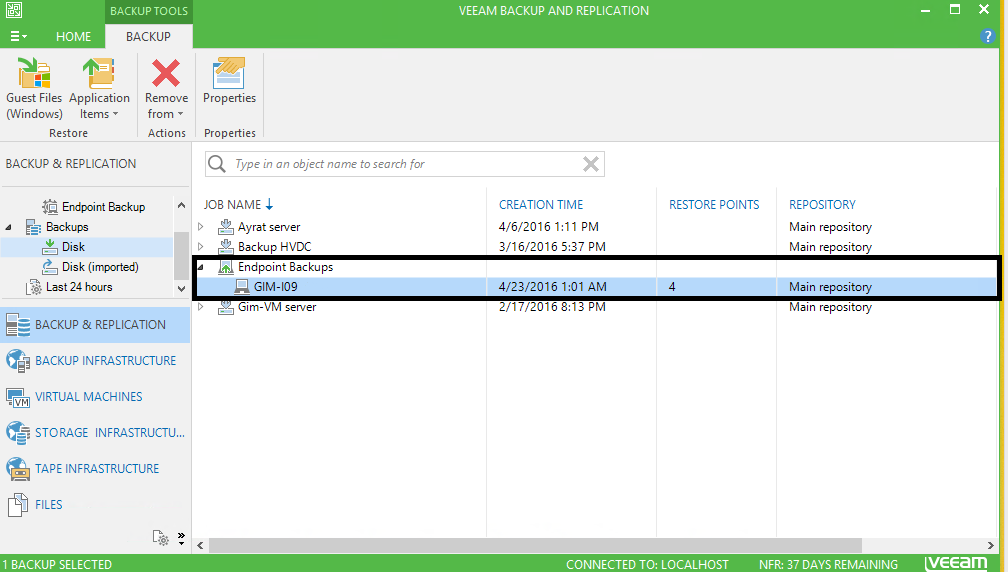

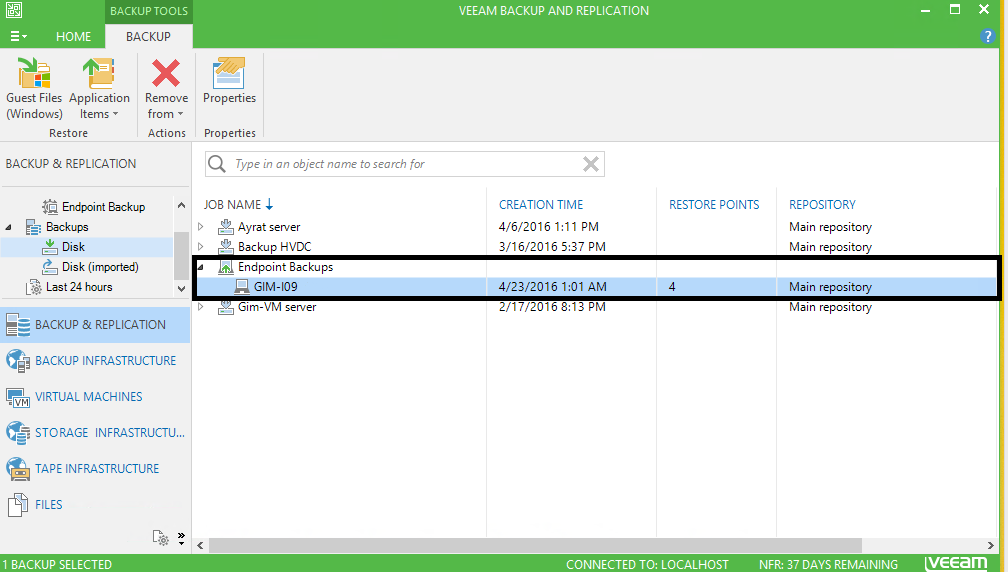

Примітка. Якщо ви налаштували репозиторій Veeam Backup & Replication в якості цільового сховища для резервних копій, то новостворені резервні копії будуть знаходитися в панелі інфраструктури Backups> Disk (резервні копії> диск), пункт Endpoint Backups.

Рис. 7. Veeam Backup & Replication: Backups-disk

висновок

Невже бекап контролера домену - це так просто? Так і ні. Успішний бекап - це гарний початок, але далеко не все. У Veeam кажуть: «Резервна копія нічого не варто, якщо з неї не можна відновити дані».

Наступні статті в цій серії будуть присвячені різним сценаріям відновлення Active Directory, включаючи відновлення контролера домену, а також відновлення окремих віддалених і змінених об'єктів за допомогою власних інструментів Microsoft і Veeam Explorer для Active Directory.

Також вас може зацікавити:

GD Star Rating

a WordPress rating system

Рекомендації щодо захисту Active Directory - бекап контроллера домена

Всі публікації серії:

Microsoft Active Directory є стандартом в корпоративній інфраструктурі, де потрібно аутентифікація користувачів і централізоване управління. Майже неможливо уявити собі, як системні адміністратори справлялися б зі своєю роботою без цієї технології. Однак використання Active Directory не тільки приносить велику користь, але і накладає велику відповідальність, вимагаючи значного часу і розуміння процесів її роботи.

Ця серія Статей розповість, як успішно виконувати бекап і відновлення Active Directory за допомогою рішень Veeam, які пропонують всі можливості для простого і зручного захисту AD. Можливо, вам буде цікаво ознайомитися з недавньою серією матеріалів «Рекомендації з адміністрування AD» , Перш ніж приступити до читання цієї статті.

У новій серії статей я пояснюю, як Veeam може захистити дані Active Directory: зробити копії контролерів домену (DC) або окремих об'єктів AD і при необхідності відновити їх.

Сьогодні я розповім про можливості бекапа як фізичних, так і віртуальних контролерів домену які надає Veeam, й про те, що необхідно пам'ятати під час бекапа.

Рекомендації по бекапіть контролерів домену

Сервіси Active Directory розроблені з урахуванням надмірності, тому звичні правила і тактики бекапа необхідно адаптувати відповідним чином. У разі буде неправильно використовувати ту ж політику бекапа, що вже працює для серверів SQL або Exchange. Нижче я приведу ряд рекомендацій, які можуть допомогти при розробці вашої власної політики для Active Directory:

- З'ясуйте, які контролери домену в вашому середовищі виконують ролі FSMO (Flexible Single Master Operations). Порада: проста команда для перевірки через командний рядок:> netdom query fsmo

Виконуючи повне відновлення домену, краще почати з контролера домену з найбільшим числом ролей FSMO, - зазвичай це сервер з роллю емулятора основного контролера домену (PDC). В іншому випадку після відновлення вас доведеться передавати відповідні ролі вручну за допомогою команди ntdsutil seize. Пам'ятайте про це під час планування бекапа і приоритизации контролерів домену. Детальніше про ролях FSMO можна прочитати в експертної статті по основ роботи з Active Directory .

- Якщо на майданчику декілька контролерів домену, а ви хочете захистити деякі об'єкти, то у вас немає необхідності в бекапе всіх контролерів. Для відновлення окремих об'єктів буде достатньо однієї копії бази даних Active Directory (ntds.dit)

- Завжди є змогу знизити ризик випадкового або навмисного видалення або зміни об'єктів AD. Можна порекомендувати делегування адміністративних повноважень, настройку обмежень доступу з підвищеними правами і резервний майданчик c затримкою реплікації.

- Зазвичай рекомендується виконувати бекап контролерів доменів по черзі і так, щоб воно не зустрічалося із реплікацією DFS. Хоча сучасні рішення (наприклад, Veeam Backup & Replication v7 з пакетом оновлень 3 і вище) знають, як вирішувати цю проблему.

- Якщо ви використовуєте віртуальне середовище VMware, контролер домену може бути недоступний через мережу (наприклад, він перебуває в зоні DMZ). У цій ситуації Veeam переключиться на з'єднання через VMware VIX і зможе обробити цей контролер.

Бекап віртуального контролера домену

Сервіси Microsoft Active Directory організовують і зберігають інформацію про окремі документах лісу доменів в реляційної базі (ntds.dit), яка знаходиться на контролері домену. Раніше бекап контроллера домена було дуже виснажливим процесом, оскільки включало бекап стану системи (system state) сервера. Добре відомо, що сервіси Active Directory споживають малу частину ресурсів системи, тому контролери домену зазвичай стають першими кандидатами для віртуалізації. Якщо ви як і раніше дотримуєтеся тієї точки зору, що вони повинні бути тільки фізичними, прочитайте

Будучи віртуалізованних, вони легко справляються адміністратором домену або системним адміністратором і захищені бекапом Veeam Backup & Replication. Перед тим, як я перейду до деталей, вам потрібно встановити і налаштувати Veeam Backup & Replication.

Системні вимоги (для версії 9.0):

Віртуальна платформа: Гіпервізор VMware vSphere 4.1 і вище; Microsoft Hyper-V 2008 R2 SP1 і вище

Сервер Veeam: Windows Server 2008 SP2 і вище; Windows 7 SP1 і вище, 64-розрядна ОС

Віртуальна машина (ВМ) контролера домену: Windows Server 2003 SP1 і вище, мінімальний підтримуваний функціональний рівень лісу - Windows 2003

Права доступу: Права адміністратора Active Directory. Обліковий запис адміністратора підприємства або домену.

У цій статті я не буду торкатися процесу установки і настройки Veeam Backup & Replication, оскільки ця тема вже неодноразово висвітлювалася. Якщо вам потрібна допомога в цьому питанні, подивіться, підготовлене системним інженером Veeam.

Припустимо, що все налаштовано і готове до роботи. Тепер потрібно створити завдання бекапа контролера домену. Процес настройки досить простий (рис. 1):

- Запустіть майстер створення завдання бекапа

- Виберіть потрібний контролер домену

- Визначте політику зберігання для ланцюжка резервних копій

- Не забудьте включити функцію обробки даних з урахуванням стану додатків (AAIP) для забезпечення узгодженості на рівні транзакцій для ОС і додатків, що працюють на ВМ, в тому числі бази даних Active Directory і каталогу SYSVOL

Примітка: AAIP - технологія Veeam, яка забезпечує бекапа ВМ з урахуванням стану додатків. Вона виконує пошук додатків гостьовій ОС, збір їх метаданих, «заморожування» за допомогою відповідних механізмів (Microsoft VSS Writers), підготовку процедури відновлення з використанням VSS для додатків, яка буде виконана при першому запуску відновленої ВМ, і усічення журналів транзакцій додатків в разі успішного завершення бекапа. Детальну інформацію можна знайти в документації AAIP .

Якщо функція AAIP не буде активована, гостьова ОС контролера домену не зрозуміє, що був виконаний її бекап і забезпечений захист. Тому через деякий час ви можете виявити внутрішнє попередження в журналах сервера: подія 2089 - «бекап не виконувався протягом інтервалу затримки архівації» ( "backup latency interval").

Рис. 1. Редагування завдання бекапа: обробка файлів гостьових ОС

- Заплануйте час виконання завдання або запустіть його вручну

- Переконайтеся, що завдання успішно виконане без помилок і попереджень

Рис. 2. Інкрементний бекап

- Знайдіть новостворений файл резервної копії в репозиторії - готово!

Резервну копію можна додатково зберегти хмара з допомогою постачальника послуг Veeam Cloud Connect (VCC). Також її можна перенести в інший репозиторій резервних копій, використовуючи завдання архівування резервних копій або функціонал архівування на магнітну стрічку. Найголовніше, що тепер резервна копія зберігається в надійному місці, і з неї в будь-який момент можна відновити потрібні дані.

Бекап фізичного контролера домену

Чесно кажучи, я сподіваюся, що ви йдете в ногу з часом, і в вашій компанії контролери домену давно віртуалізованних. Якщо це не так, то сподіваюся, що ви їх регулярно оновлюєте і вони працюють на відносно сучасних версіях ОС Windows Server -Windows Server 2008 (R2) і вище. (Якщо у вас в розпорядженні більш старі системи, переходите відразу до третьої статті в цій серії)

Отже, у вас є один або кілька фізичних контролерів домену, які працюють під Windows Server 2008 R2 і вище, і ви хочете їх захистити? В цьому випадку вам потрібно Veeam Endpoint Backup - рішення, призначене спеціально для захисту даних фізичних комп'ютерів і серверів. Veeam Endpoint Backup копіює потрібні дані з фізичної машини і зберігає їх в файл резервної копії. Тоді в разі аварії ви зможете відновити дані «на голе залізо» або виконати відновлення на рівні логічного диска. При цьому у вас буде повний контроль процесу відновлення. Крім того, ви зможете відновлювати окремі об'єкти за допомогою Veeam Explorer для Microsoft Active Directory.

Щоб виконати бекап фізичного контролера домену за допомогою цього інструменту, необхідно зробити наступне:

- Завантажте Veeam Endpoint Backup FREE і скопіюйте установник на потрібний сервер

- Запустіть майстер установки, прийміть ліцензійну угоду і встановіть програму

Примітка: щоб виконати установку в автоматичному режимі, використовуйте цю інструкцію .

- Створіть завдання бекапа, вибравши потрібний режим. Найпростіший і рекомендований спосіб - резервне копіювання всього комп'ютера цілком. Використовуючи режим бекапа на рівні файлів (file-level mode), виберіть в якості об'єкта копіювання операційну систему (Operating system) (див. Рис. 3). У цьому випадку програма скопіює всі файли, необхідні для відновлення «на голе залізо». База даних Active Directory і каталог SYSVOL також будуть збережені. Детальна інформація - в керівництві користувача

Рис. 3. Вибір об'єктів копіювання в Veeam Endpoint Backup

Примітка: Якщо у вашому середовищі вже встановлено Veeam Backup & Replication, і ви хочете використовувати існуючий репозиторій Veeam для зберігання резервних копій фізичних машин, ви можете переналаштувати його прямо з Veeam Backup & Replication (утримуючи Ctrl, клацніть правою кнопкою прямо на потрібному репозиторії, дозвольте доступ до сховища і, при необхідності, включите шифрування, див. рис. 4).

Рис. 4. Налаштування дозволів доступу ваше сховище резервних копій для Endpoint Backup

- Запустіть бекап і переконайтеся, що воно пройшло без помилок

Рис. 5. Veeam Endpoint Backup FREE: статистика завдань бекапа

- От і все! Бекап виконаний, контролер домену під захистом. Перейдіть до головного сховища і знайдіть потрібну резервну копію або ланцюжка резервних копій

Рис. 6. Ланцюжок інкрементних резервних копій

Примітка. Якщо ви налаштували репозиторій Veeam Backup & Replication в якості цільового сховища для резервних копій, то новостворені резервні копії будуть знаходитися в панелі інфраструктури Backups> Disk (резервні копії> диск), пункт Endpoint Backups.

Рис. 7. Veeam Backup & Replication: Backups-disk

висновок

Невже бекап контролера домену - це так просто? Так і ні. Успішний бекап - це гарний початок, але далеко не все. У Veeam кажуть: «Резервна копія нічого не варто, якщо з неї не можна відновити дані».

Наступні статті в цій серії будуть присвячені різним сценаріям відновлення Active Directory, включаючи відновлення контролера домену, а також відновлення окремих віддалених і змінених об'єктів за допомогою власних інструментів Microsoft і Veeam Explorer для Active Directory.

Також вас може зацікавити:

GD Star Rating

a WordPress rating system

Рекомендації щодо захисту Active Directory - бекап контроллера домена

Всі публікації серії:

Microsoft Active Directory є стандартом в корпоративній інфраструктурі, де потрібно аутентифікація користувачів і централізоване управління. Майже неможливо уявити собі, як системні адміністратори справлялися б зі своєю роботою без цієї технології. Однак використання Active Directory не тільки приносить велику користь, але і накладає велику відповідальність, вимагаючи значного часу і розуміння процесів її роботи.

Ця серія Статей розповість, як успішно виконувати бекап і відновлення Active Directory за допомогою рішень Veeam, які пропонують всі можливості для простого і зручного захисту AD. Можливо, вам буде цікаво ознайомитися з недавньою серією матеріалів «Рекомендації з адміністрування AD» , Перш ніж приступити до читання цієї статті.

У новій серії статей я пояснюю, як Veeam може захистити дані Active Directory: зробити копії контролерів домену (DC) або окремих об'єктів AD і при необхідності відновити їх.

Сьогодні я розповім про можливості бекапа як фізичних, так і віртуальних контролерів домену які надає Veeam, й про те, що необхідно пам'ятати під час бекапа.

Рекомендації по бекапіть контролерів домену

Сервіси Active Directory розроблені з урахуванням надмірності, тому звичні правила і тактики бекапа необхідно адаптувати відповідним чином. У разі буде неправильно використовувати ту ж політику бекапа, що вже працює для серверів SQL або Exchange. Нижче я приведу ряд рекомендацій, які можуть допомогти при розробці вашої власної політики для Active Directory:

- З'ясуйте, які контролери домену в вашому середовищі виконують ролі FSMO (Flexible Single Master Operations). Порада: проста команда для перевірки через командний рядок:> netdom query fsmo

Виконуючи повне відновлення домену, краще почати з контролера домену з найбільшим числом ролей FSMO, - зазвичай це сервер з роллю емулятора основного контролера домену (PDC). В іншому випадку після відновлення вас доведеться передавати відповідні ролі вручну за допомогою команди ntdsutil seize. Пам'ятайте про це під час планування бекапа і приоритизации контролерів домену. Детальніше про ролях FSMO можна прочитати в експертної статті по основ роботи з Active Directory .

- Якщо на майданчику декілька контролерів домену, а ви хочете захистити деякі об'єкти, то у вас немає необхідності в бекапе всіх контролерів. Для відновлення окремих об'єктів буде достатньо однієї копії бази даних Active Directory (ntds.dit)

- Завжди є змогу знизити ризик випадкового або навмисного видалення або зміни об'єктів AD. Можна порекомендувати делегування адміністративних повноважень, настройку обмежень доступу з підвищеними правами і резервний майданчик c затримкою реплікації.

- Зазвичай рекомендується виконувати бекап контролерів доменів по черзі і так, щоб воно не зустрічалося із реплікацією DFS. Хоча сучасні рішення (наприклад, Veeam Backup & Replication v7 з пакетом оновлень 3 і вище) знають, як вирішувати цю проблему.

- Якщо ви використовуєте віртуальне середовище VMware, контролер домену може бути недоступний через мережу (наприклад, він перебуває в зоні DMZ). У цій ситуації Veeam переключиться на з'єднання через VMware VIX і зможе обробити цей контролер.

Бекап віртуального контролера домену

Сервіси Microsoft Active Directory організовують і зберігають інформацію про окремі документах лісу доменів в реляційної базі (ntds.dit), яка знаходиться на контролері домену. Раніше бекап контроллера домена було дуже виснажливим процесом, оскільки включало бекап стану системи (system state) сервера. Добре відомо, що сервіси Active Directory споживають малу частину ресурсів системи, тому контролери домену зазвичай стають першими кандидатами для віртуалізації. Якщо ви як і раніше дотримуєтеся тієї точки зору, що вони повинні бути тільки фізичними, прочитайте

Будучи віртуалізованних, вони легко справляються адміністратором домену або системним адміністратором і захищені бекапом Veeam Backup & Replication. Перед тим, як я перейду до деталей, вам потрібно встановити і налаштувати Veeam Backup & Replication.

Системні вимоги (для версії 9.0):

Віртуальна платформа: Гіпервізор VMware vSphere 4.1 і вище; Microsoft Hyper-V 2008 R2 SP1 і вище

Сервер Veeam: Windows Server 2008 SP2 і вище; Windows 7 SP1 і вище, 64-розрядна ОС

Віртуальна машина (ВМ) контролера домену: Windows Server 2003 SP1 і вище, мінімальний підтримуваний функціональний рівень лісу - Windows 2003

Права доступу: Права адміністратора Active Directory. Обліковий запис адміністратора підприємства або домену.

У цій статті я не буду торкатися процесу установки і настройки Veeam Backup & Replication, оскільки ця тема вже неодноразово висвітлювалася. Якщо вам потрібна допомога в цьому питанні, подивіться, підготовлене системним інженером Veeam.

Припустимо, що все налаштовано і готове до роботи. Тепер потрібно створити завдання бекапа контролера домену. Процес настройки досить простий (рис. 1):

- Запустіть майстер створення завдання бекапа

- Виберіть потрібний контролер домену

- Визначте політику зберігання для ланцюжка резервних копій

- Не забудьте включити функцію обробки даних з урахуванням стану додатків (AAIP) для забезпечення узгодженості на рівні транзакцій для ОС і додатків, що працюють на ВМ, в тому числі бази даних Active Directory і каталогу SYSVOL

Примітка: AAIP - технологія Veeam, яка забезпечує бекапа ВМ з урахуванням стану додатків. Вона виконує пошук додатків гостьовій ОС, збір їх метаданих, «заморожування» за допомогою відповідних механізмів (Microsoft VSS Writers), підготовку процедури відновлення з використанням VSS для додатків, яка буде виконана при першому запуску відновленої ВМ, і усічення журналів транзакцій додатків в разі успішного завершення бекапа. Детальну інформацію можна знайти в документації AAIP .

Якщо функція AAIP не буде активована, гостьова ОС контролера домену не зрозуміє, що був виконаний її бекап і забезпечений захист. Тому через деякий час ви можете виявити внутрішнє попередження в журналах сервера: подія 2089 - «бекап не виконувався протягом інтервалу затримки архівації» ( "backup latency interval").

Рис. 1. Редагування завдання бекапа: обробка файлів гостьових ОС

- Заплануйте час виконання завдання або запустіть його вручну

- Переконайтеся, що завдання успішно виконане без помилок і попереджень

Рис. 2. Інкрементний бекап

- Знайдіть новостворений файл резервної копії в репозиторії - готово!

Резервну копію можна додатково зберегти хмара з допомогою постачальника послуг Veeam Cloud Connect (VCC). Також її можна перенести в інший репозиторій резервних копій, використовуючи завдання архівування резервних копій або функціонал архівування на магнітну стрічку. Найголовніше, що тепер резервна копія зберігається в надійному місці, і з неї в будь-який момент можна відновити потрібні дані.

Бекап фізичного контролера домену

Чесно кажучи, я сподіваюся, що ви йдете в ногу з часом, і в вашій компанії контролери домену давно віртуалізованних. Якщо це не так, то сподіваюся, що ви їх регулярно оновлюєте і вони працюють на відносно сучасних версіях ОС Windows Server -Windows Server 2008 (R2) і вище. (Якщо у вас в розпорядженні більш старі системи, переходите відразу до третьої статті в цій серії)

Отже, у вас є один або кілька фізичних контролерів домену, які працюють під Windows Server 2008 R2 і вище, і ви хочете їх захистити? В цьому випадку вам потрібно Veeam Endpoint Backup - рішення, призначене спеціально для захисту даних фізичних комп'ютерів і серверів. Veeam Endpoint Backup копіює потрібні дані з фізичної машини і зберігає їх в файл резервної копії. Тоді в разі аварії ви зможете відновити дані «на голе залізо» або виконати відновлення на рівні логічного диска. При цьому у вас буде повний контроль процесу відновлення. Крім того, ви зможете відновлювати окремі об'єкти за допомогою Veeam Explorer для Microsoft Active Directory.

Щоб виконати бекап фізичного контролера домену за допомогою цього інструменту, необхідно зробити наступне:

- Завантажте Veeam Endpoint Backup FREE і скопіюйте установник на потрібний сервер

- Запустіть майстер установки, прийміть ліцензійну угоду і встановіть програму

Примітка: щоб виконати установку в автоматичному режимі, використовуйте цю інструкцію .

- Створіть завдання бекапа, вибравши потрібний режим. Найпростіший і рекомендований спосіб - резервне копіювання всього комп'ютера цілком. Використовуючи режим бекапа на рівні файлів (file-level mode), виберіть в якості об'єкта копіювання операційну систему (Operating system) (див. Рис. 3). У цьому випадку програма скопіює всі файли, необхідні для відновлення «на голе залізо». База даних Active Directory і каталог SYSVOL також будуть збережені. Детальна інформація - в керівництві користувача

Рис. 3. Вибір об'єктів копіювання в Veeam Endpoint Backup

Примітка: Якщо у вашому середовищі вже встановлено Veeam Backup & Replication, і ви хочете використовувати існуючий репозиторій Veeam для зберігання резервних копій фізичних машин, ви можете переналаштувати його прямо з Veeam Backup & Replication (утримуючи Ctrl, клацніть правою кнопкою прямо на потрібному репозиторії, дозвольте доступ до сховища і, при необхідності, включите шифрування, див. рис. 4).

Рис. 4. Налаштування дозволів доступу ваше сховище резервних копій для Endpoint Backup

- Запустіть бекап і переконайтеся, що воно пройшло без помилок

Рис. 5. Veeam Endpoint Backup FREE: статистика завдань бекапа

- От і все! Бекап виконаний, контролер домену під захистом. Перейдіть до головного сховища і знайдіть потрібну резервну копію або ланцюжка резервних копій

Рис. 6. Ланцюжок інкрементних резервних копій

Примітка. Якщо ви налаштували репозиторій Veeam Backup & Replication в якості цільового сховища для резервних копій, то новостворені резервні копії будуть знаходитися в панелі інфраструктури Backups> Disk (резервні копії> диск), пункт Endpoint Backups.

Рис. 7. Veeam Backup & Replication: Backups-disk

висновок

Невже бекап контролера домену - це так просто? Так і ні. Успішний бекап - це гарний початок, але далеко не все. У Veeam кажуть: «Резервна копія нічого не варто, якщо з неї не можна відновити дані».

Наступні статті в цій серії будуть присвячені різним сценаріям відновлення Active Directory, включаючи відновлення контролера домену, а також відновлення окремих віддалених і змінених об'єктів за допомогою власних інструментів Microsoft і Veeam Explorer для Active Directory.

Також вас може зацікавити:

GD Star Rating

a WordPress rating system