- Приклади використання VLAN

- Переваги використання VLAN

- Налаштування VLAN на керованому комутаторі Dlink DES-3528

- Загальний опис

- Як протікають всі процеси?

- Способи організації VLAN

- VLAN на базі портів

- VLAN на базі МАС-адрес

- VLAN на базі протоколів третього рівня

- висновки

- Тегірованние і нетегірованние порти

- Межвіланная маршрутизація

- Тегірующій трафік

- Включити цю функцію

- Як дізнатися свій ID?

І комутаторах, що дозволяє на одному фізичному мережевому інтерфейсі (Ethernet, Wi-Fi інтерфейсі) створити кілька віртуальних локальних мереж. VLAN використовують для створення логічної топології мережі, яка ніяк не залежить від фізичної топології.

Приклади використання VLAN

Об'єднання в єдину мережу комп'ютерів, підключених до різних комутаторів.

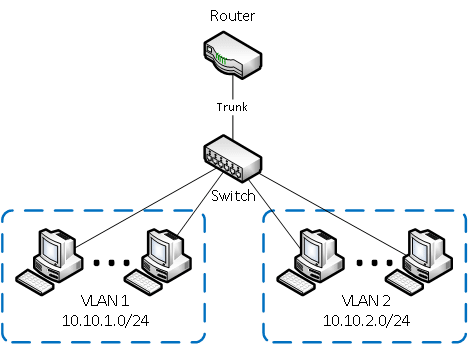

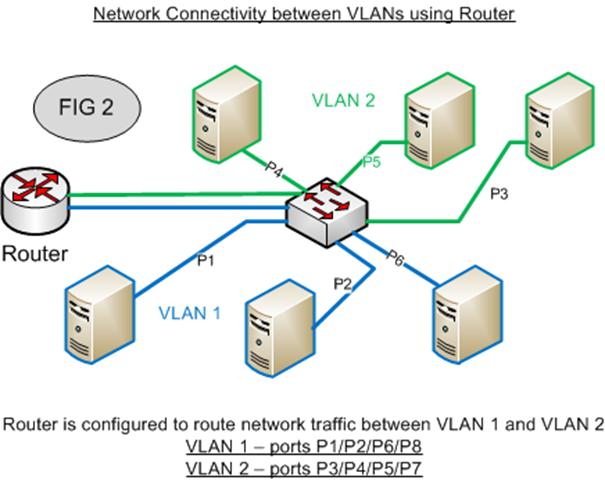

Припустимо, у вас є комп'ютери, які підключені до різних світча, але їх потрібно об'єднати в одну мережу. Одні комп'ютери ми об'єднаємо в віртуальну локальну мережу VLAN 1, а інші - в мережу VLAN 2. Завдяки функції VLAN комп'ютери в кожній віртуальній мережі будуть працювати, немов підключені до одного й того ж свитчу. Комп'ютери з різних віртуальних мереж VLAN 1 і VLAN 2 будуть невидимі один для одного.

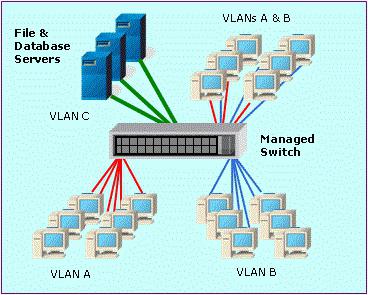

Поділ в різні підмережі комп'ютерів, підключених до одного комутатора.

На малюнку комп'ютери фізично підключені до одного свитчу, але розділені в різні віртуальні мережі VLAN 1 і VLAN 2. Комп'ютери з різних віртуальних підмереж будуть невидимі один для одного.

поділ гостьовий Wi-Fi мережі і Wi-Fi мережі підприємства.

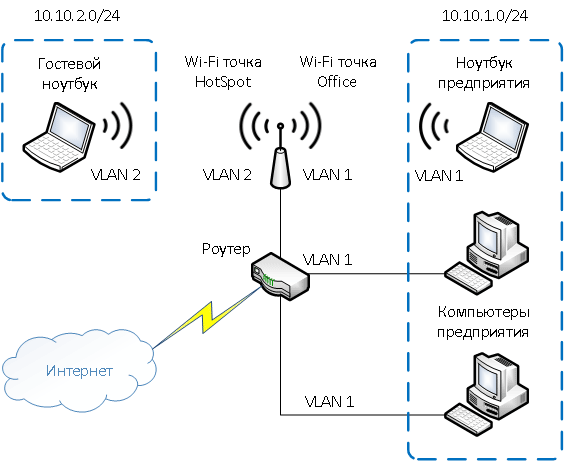

На малюнку до роутера підключена фізично одна Wi-Fi точка доступу. На точці створені дві віртуальні Wi-Fi точки з назвами HotSpot і Office. До HotSpot будуть підключатися по Wi-Fi гостьові ноутбуки для доступу до інтернету, а до Office - ноутбуки підприємства. З метою безпеки необхідно, щоб гостьові ноутбуки не мали доступ до мережі підприємства. Для цього комп'ютери підприємства і віртуальна Wi-Fi точка Office об'єднані в віртуальну локальну мережу VLAN 1, а гостьові ноутбуки будуть перебувати у віртуальній мережі VLAN 2. Гостьові ноутбуки з мережі VLAN 2 цієї статті не будуть мати доступ до мережі підприємства VLAN 1.

Переваги використання VLAN

Гнучке поділ пристроїв на групи

Як правило, одному VLAN відповідає одна підмережа. Комп'ютери, що знаходяться в різних VLAN, будуть ізольовані один від одного. Також можна об'єднати в одну віртуальну мережу комп'ютери, підключені до різних комутаторів.

Зменшення широкомовного трафіка в мережі

Кожен VLAN представляє окремий широкомовний домен. Широкомовний трафік не буде транслюватися між різними VLAN. Якщо на різних комутаторах налаштувати один і той же VLAN, то порти різних комутаторів будуть утворювати один широкомовний домен.

Збільшення безпеки і керованості мережі

У мережі, розбитою на віртуальні підмережі, зручно застосовувати політики та правила безпеки для кожного VLAN. Політика буде застосована до цілої підмережі, а не до окремого пристрою.

Зменшення кількості обладнання та мережевого кабелю

Для створення нової віртуальної локальної мережі не потрібно покупка комутатора і прокладка мережевого кабелю. Однак ви повинні використовувати більш дорогі керовані комутатори з підтримкою VLAN.

Уявімо таку ситуацію. У нас є офіс невеликої компанії, що має в своєму арсеналі 100 комп'ютерів і 5 серверів. Разом з тим, в цій компанії працюють різні категорії співробітників: менеджери, бухгалтери, кадровики, технічні фахівці, адміністратори. Необхідно, щоб кожен з відділів працював у своїй підмережі. Яким чином розмежувати трафік цієї мережі? Взагалі є два таких способи: перший спосіб - розбити пул IP-адрес на подести і виділити для кожного відділу свою підмережа, другий спосіб - використання VLAN.

VLAN (Virtual Local Area Network) - група вузлів мережі, трафік якої, в тому числі і широкомовний, на канальному рівні повністю ізольований від трафіку інших вузлів мережі. У сучасних мережах VLAN - головний механізм для створення логічної топології мережі, що не залежить від її фізичної топології.

Технологія VLAN визначена в документі IEEE 802.1q - відкритий стандарт, який описує процедуру тегірованія для передачі інформації про належність до VLAN. 802.1q поміщає всередину ethernet фрейми тег, який передає інформацію про приналежність трафіку до VLAN.

Розглянемо поля VLAN TAG:

- TPID (Tag Protocol Identifier) - ідентифікатор протоколу тегування. Вказує який протокол використовується для тегірованія. Для 802.1Q використовується значення 0x8100.

- Priority - пріоритет. Використовується для завдання пріоритету трафіка, що передається (QoS).

- CFI (Canoncial Format Indicator) - вказує на формат MAC-адреси (Ethernet або Token Ring).

- VID (Vlan Indentifier) - ідентифікатор VLAN. Вказує якого VLAN належить фрейм. Можна задавати число від 0 до 4094.

Комп'ютер при відправці фреймів нічого не знає в якому VLAN він знаходиться - цим займається комутатор. Комутатор знає до якого порту підключений комп'ютер і на підставі цього визначить в якому VLAN цей комп'ютер знаходиться.

У комутатора є два види портів:

- Тегованих порт (tagged, trunk) - порт, через який можна передавати або отримувати трафік декількох VLAN-груп. При передачі через тегованих порт, до кадру додається мітка VLAN. Використовується для підключення до комутаторів, маршрутизаторів (тобто тих пристроїв, які розпізнають мітки VLAN).

- Нетегірованний порт (untagged, access) - порт, через який передаються нетегірованние кадри. Використовується для підключення до кінцевим вузлам (комп'ютерам, серверів). Кожен нетегірованний порт знаходиться в певному VLAN. При передачі трафіку з даного порту, мітка VLAN видаляється і до комп'ютера (який не розпізнає VLAN) йде вже нетегірованний трафік. У зворотному випадку, при прийомі трафіку на нетегірованний порт до нього додається мітка VLAN.

Налаштування VLAN на керованому комутаторі Dlink DES-3528

Серія комутаторів DES-3528/3552 xStack включає в себе стекові комутатори L2 + рівня доступу, що забезпечують безпечне підключення кінцевих користувачів до мережі великих підприємств і підприємств малого і середнього бізнесу (SMB). Комутатори забезпечують фізичне стекування, статичну маршрутизацію, підтримку багатоадресних груп і розширені функції безпеки. Все це робить даний пристрій ідеальним рішенням рівня доступу. Комутатор легко інтегрується з комутаторами рівня ядра L3 для формування багаторівневої мережевої структури з високошвидкісною магістраллю і централізованими серверами. Комутатори серії DES-3528/3552 забезпечені 24 або 48 портами Ethernet 10 / 100Мбит / с і підтримують до 4-х uplink-портів Gigabit Ethernet.

Розглянемо принципи настройки VLAN на керованих комутаторах Dlink. В ході роботи вивчимо способи створення, видалення, зміни VLAN, додавання різних видів портів (тегованих і нетегірованних).

Підключення до комутатора виробляється через консольний порт за допомогою програми HyperTerminal.

За допомогою команди show vlan подивимося інформацію про існуючі VLAN.

На малюнку вище видно, що спочатку на комутаторі створений тільки один VLAN за замовчуванням з ім'ям default. Команда show vlan виводить наступні поля:

- VID - ідентифікатор VLAN

- VLAN Type - тип VLAN

- Member Ports - задіяні порти

- Static Ports - статичні порти

- Current Tagged Ports - поточні тегованих порти

- Current Untagged Ports - поточні нетегірованние порти

- Static Tagged Ports - статичні тегованих порти

- Static Untagged Ports - статичні нетегірованние порти

- Total Entries - всього записів

- VLAN Name - ім'я VLAN

- Advertisement - статус

Створимо новий VLAN, в якому в якості імені використовуються ініціали AA, а в якості ідентифікатора - номер 22. Для цього скористаємося командою create vlan.

У новий VLAN поки не входить жодного порту. За допомогою config vlan змінимо VLAN AA так, щоб в ньому з'явилися тегованих порти 10, 14-17 і нетегірованние порти 2-5.

Командою show vlan виведемо інформацію про створених VLAN.

На даний момент багато сучасних організації та підприємства практично не використовують таку вельми корисну, а часто і необхідну, можливість, як організація віртуальної локальної мережі (VLAN) в рамках цілісної інфраструктури, яка надається більшістю сучасних комутаторів. Пов'язано це з багатьма факторами, тому варто розглянути дану технологію з позиції можливості її використання в таких цілях.

Загальний опис

Для початку варто визначитися з тим, що таке VLANs. Під цим мається на увазі група комп'ютерів, підключених до мережі, які логічно об'єднані в домен розсилки повідомлень широкого мовлення за певною ознакою. Наприклад, групи можуть бути виділені в залежності від структури підприємства або за видами роботи над проектом або завданням спільно. Мережі VLAN дають кілька переваг. Для початку мова йде про значно більш ефективному використанні пропускної здатності (В порівнянні з традиційними локальними мережами), підвищеного ступеня захисту інформації, яка передається, а також спрощеною схемою адміністрування.

Так як при використанні VLAN відбувається розбиття всієї мережі на широкомовні домени, інформація всередині такої структури передається тільки між її членами, а не всім комп'ютерам у фізичній мережі. Виходить, що широкомовний трафік, який генерується серверами, обмежений визначеним доменом, тобто не транслюється всіх станціях в цій мережі. Так вдається досягти оптимального розподілу пропускної здатності мережі між виділеними групами комп'ютерів: сервери і робочі станції з різних VLAN просто не бачать один одного.

Як протікають всі процеси?

У такій мережі інформація досить добре захищена від адже обмін даними здійснюється всередині однієї конкретної групи комп'ютерів, тобто вони не можуть отримати трафік, що генерується в якійсь іншій аналогічній структурі.

Якщо говорити про те, що таке VLANs, то тут доречно зазначити таке гідність цього способу організації, як спрощене мережеве зачіпає такі завдання, як додавання нових елементів до мережі, їх переміщення, а також видалення. Наприклад, якщо якийсь користувач VLAN переїжджає в інше приміщення, адміністратора не буде потрібно перекомутувати кабелі. Він повинен просто зробити налаштування мережевого обладнання зі свого робочого місця. У деяких реалізаціях таких мереж контроль переміщення членів групи може проводитися в автоматичному режимі, навіть не потребуючи у втручанні адміністратора. Йому тільки необхідно знати про те, як налаштувати VLAN, щоб проводити всі необхідні операції. Він може створювати нові логічні групи користувачів, навіть не встаючи з місця. Це все дуже сильно економить робочий час, який може стати в нагоді для вирішення завдань не меншою важливості.

Способи організації VLAN

Існує три різні варіанти: на базі портів, протоколів третього рівня або MAC-адрес. Кожен спосіб відповідає одному з трьох нижніх рівнів моделі OSI: фізичному, мережевого і канального відповідно. Якщо говорити про те, що таке VLANs, то варто відзначити і наявність четвертого способу організації - на базі правил. Зараз він використовується вкрай рідко, хоча з його допомогою забезпечується більша гнучкість. Можна розглянути більш детально кожен з перерахованих способів, щоб зрозуміти, якими особливостями вони володіють.

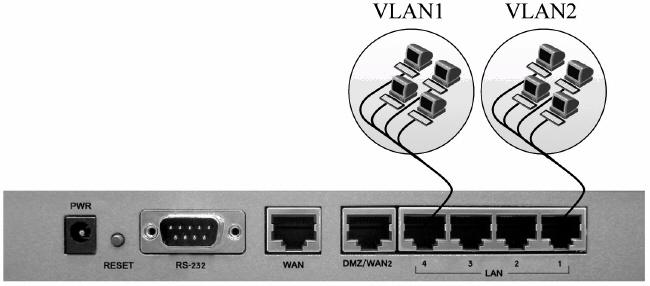

VLAN на базі портів

Тут передбачається логічне об'єднання певних фізичних портів комутатора, обраних для взаємодії. Наприклад, може визначити, що певні порти, наприклад, 1, 2, і 5 формують VLAN1, а номери 3, 4 і 6 використовуються для VLAN2 і так далі. Один порт комутатора цілком може використовуватися для підключення декількох комп'ютерів, для чого застосовують, наприклад, хаб. Всі вони будуть визначені в якості учасників однієї віртуальної мережі, до якої прописаний обслуговуючий порт комутатора. Подібна жорстка прив'язка членства віртуальної мережі є основним недоліком такої схеми організації.

VLAN на базі МАС-адрес

В основу цього способу закладено використання унікальних шістнадцятирічних адрес канального рівня, наявних у кожного сервера або робочої станції мережі. Якщо говорити про те, що таке VLANs, то варто відзначити, що цей спосіб прийнято вважати більш гнучким у порівнянні з попереднім, так як до одного порту комутатора цілком допускається підключення комп'ютерів, що належать до різних віртуальних мереж. Крім цього, він автоматично відстежує переміщення комп'ютерів з одного порту на інший, що дозволяє зберегти приналежність клієнта до конкретної мережі без втручання адміністратора.

Принцип роботи тут дуже простий: комутатором підтримується таблиця відповідності MAC-адрес робочих станцій віртуальних мереж. Як тільки відбувається, а потім комп'ютер на якийсь інший порт, відбувається порівняння поля MAC-адреси з даними таблиці, після чого робиться правильний висновок про належність комп'ютера до певної мережі. Як недоліки подібного способу називається складність конфігурації VLAN, яка може спочатку стати причиною появи помилок. При тому, що комутатор самостійно будує таблиці адрес, мережевий адміністратор повинен переглянути її всю, щоб визначити, які адреси яким віртуальним групам відповідають, після чого він прописує його до відповідних VLANs. І саме тут є місце помилок, що іноді трапляється в Cisco VLAN, настройка яких досить проста, але подальше перерозподіл буде складніше, ніж у випадку з використанням портів.

VLAN на базі протоколів третього рівня

Цей метод досить рідко використовується в комутаторах на рівні робочої групи або відділу. Він характерний для магістральних, оснащених вбудованими засобами маршрутизації основних протоколів локальних мереж - IP, IPX і AppleTalk. Цей спосіб передбачає, що група портів комутатора, які належать до певної VLAN, будуть асоціюватися з якоюсь підмережею IP або IPX. В даному випадку гнучкість забезпечується тим, що переміщення користувача на інший порт, який належить тій же віртуальної мережі, відстежується комутатором і не потребує переконфігурації. Маршрутизація VLAN в даному випадку досить проста, адже комутатор в даному випадку аналізує мережеві адреси комп'ютерів, які визначені для кожної з мереж. Даний спосіб підтримує і взаємодія між різними VLAN без застосування додаткових засобів. Є і один недолік у даного способу - висока вартість комутаторів, в яких він реалізований. VLAN Ростелеком підтримують роботу на цьому рівні.

висновки

Як вам уже стало зрозуміло, віртуальні мережі є досить потужний засіб мережевої організації, здатне вирішити проблеми, пов'язані з безпекою передачі даних, адмініструванням, розмежуванням доступу і збільшенням ефективності використання

VLANs - це віртуальні мережі, які існують на другому рівні моделі OSI. Тобто, Вілан можна налаштувати на комутаторі другого рівня. Якщо дивитися на Вілан, абстрагуючись від поняття «віртуальні мережі», то можна сказати, що VLAN - це просто мітка в кадрі, який передається по мережі. Мітка містить номер Віла (його називають VLAN ID або VID), - на який відводиться 12 біт, тобто, Вілан може нумеруватися від 0 до 4095. Перший і останній номери зарезервовані, їх використовувати не можна. Зазвичай, робочі станції про VLAN нічого не знають (а то й конфігурувати VLAN на картках спеціально). Про них думають комутатори. На портах комутаторів вказується в якому VLAN вони знаходяться. Залежно від цього весь трафік, який виходить через порт позначається міткою, тобто VLAN. Таким чином кожен порт має PVID (port vlan identifier) .Цей трафік може в подальшому проходити через інші порти комутатора (ів), які знаходяться в цьому VLAN і не пройдуть через всі інші порти. У підсумку, створюється ізольована середовище (підмережа), яка без додаткового пристрою (маршрутизатора) не може взаємодіяти з іншими підмережами.

Навіщо потрібні Віла?

- Можливість побудови мережі, логічна структура якої не залежить від фізичної. Тобто, топологія мережі на канальному рівні будується незалежно від географічного розташування складових компонентів мережі.

- Можливість розбиття одного широкомовного домену на кілька широкомовних доменів. Тобто, широкомовний трафік одного домену не проходить в інший домен і навпаки. При цьому зменшується навантаження на мережеві пристрої.

- Можливість убезпечити мережу від несанкціонованого доступу. Тобто, на канальному рівні кадри з інших віланов будуть відсікатися портом комутатора незалежно від того, з яким вихідним IP-адресою инкапсулирован пакет в даний кадр.

- Можливість застосовувати політики на групу пристроїв, які знаходяться в одному Віланов.

- Можливість використовувати віртуальні інтерфейси для маршрутизації.

Тегірованние і нетегірованние порти

Коли порт повинен вміти приймати або віддавати трафік з різних VLAN, то він повинен знаходитися в тегірованном або транкові стані Поняття транкового порту і тегірованного порту однакові. Транковий або тегірованний порт може передавати як окремо зазначені VLAN, так і все VLAN за замовчуванням, якщо не вказано інше. Якщо порт нетегірован, то він може передавати тільки один VLAN (рідна). Якщо на порту не вказано в якому він VLAN, то мається на увазі, що він в нетегірованном стані в першому VLAN (VID 1).

Різне обладнання налаштовується по-різному в даного випадка. Для одного обладнання потрібно на фізичному інтерфейсі вказати в якому стані знаходиться цей інтерфейс, а на іншому в певному VLAN необхідно вказати який порт як позиціонується - з тегом або без тега. І якщо необхідно, щоб цей порт пропускав через себе кілька VLAN, то в кожному з цих VLAN потрібно прописати даний порт з тегом. Наприклад, в комутаторах Enterasys Networks ми повинні вказати в якому VLAN знаходиться певний порт і додати цей порт в egress list цього VLAN для того, щоб трафік міг проходити через цей порт. Якщо ми хочемо щоб через наш порт проходив трафік ще одного VLAN, то ми додаємо цей порт в egress list ще й цього VLAN. На обладнанні HP (наприклад, комутаторах ProCurve) ми в самому VLAN вказуємо які порти можуть пропускати трафік цього VLAN і додаємо стан портів - тегірован або нетегірован. Найпростіше на обладнанні Cisco Systems. На таких комутаторах ми просто вказуємо які порти якими VLAN нетегіровани (знаходяться в режимі access) і які порти знаходяться в тегірованном стані (знаходяться в режимі trunk).

Для настройки портів в режим trunk створені спеціальні протоколи. Один з таких має стандарт IEEE 802.1Q. Це міжнародний стандарт, який підтримується всіма виробниками і найчастіше використовується для настройки віртуальних мереж. Крім того, різні виробники можуть мати свої протоколи передачі даних. Наприклад, Cisco створила для свого обладнання протокол ISL (Inter Switch Lisk).

Межвіланная маршрутизація

Що таке межвіланная маршрутизація? Це звичайна маршрутизація підмереж. Різниця тільки в тому, що кожної підмережі відповідає якийсь VLAN на другому рівні. Що це означає. Припустимо у нас є два VLAN: VID = 10 і VID = 20. На другому рівні ці VLAN здійснюють розбиття однієї мережі на дві підмережі. Хости, які знаходяться в цих подсетях не бачать один одного. Тобто, трафік повністю ізольований. Для того, щоб хости могли взаємодіяти між собою, необхідно смаршрутізіровать трафік цих VLAN. Для цього нам необхідно на третьому рівні кожному з VLAN привласнити інтерфейс, тобто прикріпити до них IP-адреса. Наприклад, для VID = 10 IP address буде 10.0.10.1/24, а для VID = 20 IP address - 10.0.20.1/24. Ці адреси буде далі виступати в ролі шлюзів для виходу в інші підмережі. Таким чином, ми можемо трафік хостів з одного VLAN маршрутизировать в інший VLAN. Що дає нам маршрутизація VLAN в порівнянні з простою маршрутизацією відвідав без використання VLAN? А ось що.

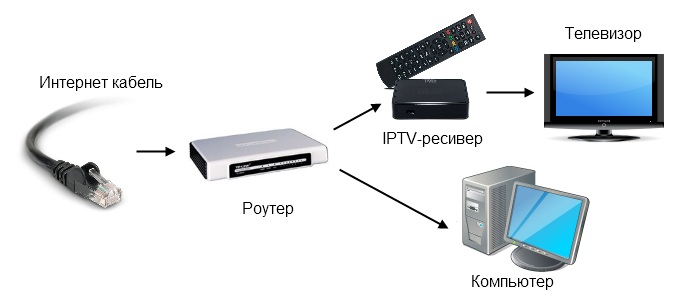

Якщо вам потрібно або ви вирішили самостійно підключити роутер / модем від компанії «Ростелеком», якщо вам потрібно підключити IPTV або послуги цифрової телефонії, то ви повинні знати, що таке VLAN ID і як його знайти.

VLAN ID - це ідентифікаційний 12-бітний набір цифр, завдяки якому можна створювати багаторівневі віртуальні мережі, обходячи будь-які фізичні перешкоди, як, наприклад, географічне положення, передавати певну інформацію на потрібні девайси. Технологія «Віла» присутній в пристроях, які і забезпечують створення однієї загальної мережі . Якщо говорити простою мовою, «Віла» ID - це адреса, на який спеціальні пристрої, що розпізнають його (комутатори), відправляють пакети даних.

Технологія досить зручна, має свої як переваги, так і недоліки, використовується компанією «Ростелеком» для передачі даних: наприклад, для цифрового телебачення (IPTV). Тобто, якщо ви самостійно вирішили підключитися або налаштувати IPTV, то вам необхідно знати ідентифікатор. Як можна здогадатися, російська компанія використовує ці спеціальні набори цифр для того, щоб люди за загальним «адресою» могли використовувати свої модеми / роутери для перегляду IPTV. Тобто, цей «маяк» дозволяє отримувати однакову інформацію різним людям.

Робиться це не тільки для зручності і обходу фізичних кордонів. Ідентифікатор дозволяє убезпечити доступ до різних віртуальних мереж. Наприклад, відокремити гостьові з'єднання від підключень підприємства або в разі з IPTV надати доступ лише певним учасникам.

Тегірующій трафік

Існують тегованих і нетегірованние порти. Це означає, що є порти використовують теги, а є не використовують. Нетегірованний порт може передавати тільки особистий VLAN, тегованих - може приймати і віддавати трафік з різних «маяків».

Теги «прикріплюються» до трафіку для того, щоб мережеві комутатори могли пізнавати його і приймати. Теги застосовуються і компанією «Ростелеком».

Найцікавіше, що дозволяють теги - комп'ютери можуть бути підключені до одного комутатора (свитчу), отримувати сигнал Wi-Fi з однієї точки. Але при цьому вони не будуть бачити один одного і отримувати не однакові дані, якщо належать до різних «маячками». Це завдяки тому, що для одного «Віла» використовуються певні теги, а інший може бути, взагалі, нетегірующім і не пропускати цей трафік.

Включити цю функцію

Включити цей ідентифікатор потрібно для того, щоб пристрої, що приймають інформацію, могли її бачити. В іншому випадку вся зашифрована інформація не буде видно.

Таким чином, варто активувати VLAN для кожної конкретної послуги. Якщо він вже активований, і робили це не ви, все одно варто знати свій «адреса».

Як дізнатися свій ID?

Якщо ідентифікатора у вас немає, а вам дуже треба знайти його якомога швидше, то запитати можна у сусідів по будинку. Інший варіант - залишити заявку, зателефонувавши на гарячу лінію «Ростелеком». Після вашу заявку відправлять в технічну підтримку регіону, де відомі ID-адреси вашого населеного пункту.

Отже, тепер ви знаєте, за яким принципом працює IPTV від Ростелекома. Також вам відомо, для чого застосовуються теги, як дізнатися свій VLAN, і яку роль він відіграє.

Яким чином розмежувати трафік цієї мережі?Як протікають всі процеси?

Навіщо потрібні Віла?

Що дає нам маршрутизація VLAN в порівнянні з простою маршрутизацією відвідав без використання VLAN?

Як дізнатися свій ID?