Зламані розширення для браузера Google Chrome використовуються для поширення шкідливої реклами. Популярні розширення були змінені після успішної фішинг-атаки на Google акаунти розробників

Зловмисникам вдалося скомпрометувати легітимні розширення для Google Chrome за рахунок перехоплення облікових даних розробника за допомогою фішинг-атаки. Зламані розширення використовуються для показу партнерських рекламних оголошенні про необхідність виправлення проблем на комп'ютері.

Дослідник Kafeine з компанії Proofpoint виявив 6 зламаних розширень для Chrome, які були модифіковані зловмисником після успішної фішинг-атаки на Google акаунти розробників.

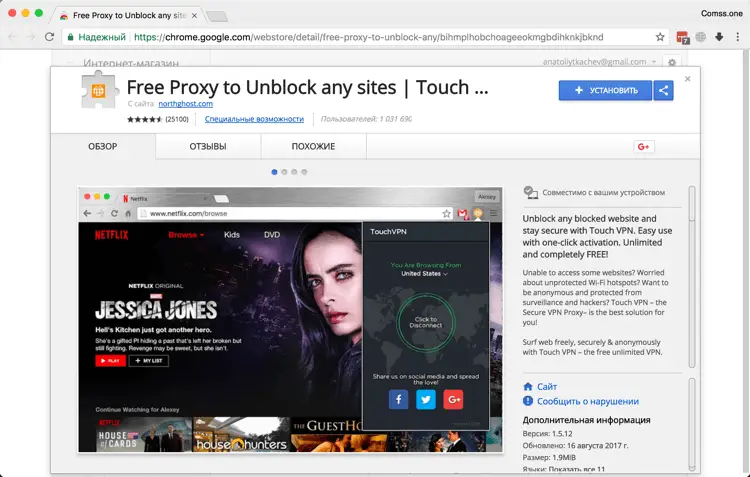

Розширення Web Developer 0.4.9, Chrometana 1.1.3, Infinity New Tab 3.12.3, CopyFish 2.8.5, Web Paint 1.2.1, і Social Fixer 20.1.1 були зламані в кінці липня або на початку серпня. Kafeine вважає, що TouchVPN і Betternet VPN також були скомпрометовані в кінці червня з використанням аналогічної техніки.

Основною метою злочинців стала переадресація користувачів Chrome на партнерські програми і відображення шкідливих рекламних оголошень для отримання доходу за рахунок реферальних відрахувань.

Зловмисники також зібрали облікові записи користувачів серсіс Cloudflare - ці дані можуть використовуватися в майбутніх атаках.

Атакуючі модифікували розширення для відображення банерної реклами на сайтах для дорослих і на сайтах інших тематичних категорій, і для перехоплення трафіку з надійних рекламних мереж.

Kafeine зазначає: "У багатьох випадках жертви отримували фальшиві JavaScript -попередження про необхідність виправити роботу комп'ютера, при натисканні по ним користувач перенаправлявся на сторінки партнерських програм, які дозволяли кіберзлочинцям отримувати дохід".

По крайней мере, одна з партнерських програм, які отримують захоплений трафік, просувала PCKeeper, інструмент, орієнтований на Windows. Продукт створений компанією ZeobitLLC, розробником продукту безпеки MacKeeper, який кілька років тому був предметом групового позову з приводу помилкових тривог безпеки.

Фрагмент JavaScript в уразливих розширеннях також завантажував файл, який оброблявся Cloudflare і містив код зі сценарієм, призначеним для збору облікових даних користувача Cloudflare після входу в систему. Cloudflare припинив обслуговувати файл після того, як компанія Proofpoint попередила сервіс про проблему.

Фішинг-повідомлення, який використовувалися для компрометації розширень, як стверджується, надходили від команди розробників Інтернет-магазину Google. У повідомленнях зазначалося, що авторські розширення не відповідають політики Google і будуть видалені, якщо проблеми не будуть виправлені.

Як повідомив портал Bleeping Computer, команда безпеки Google відправила електронне повідомлення всім розробникам розширень Chrome, яке попереджає про фішинг-атаки. Зловмисники створили переконливу копію сторінки входу в реальну обліковий запис Google.

Це не перший випадок, коли розширення Chrome націлені на поширення рекламного ПЗ та просування партнерських мереж. У 2014 році рекламні компанії купили кілька популярних розширень Chrome у законних розробників, які до цього моменту підтримували надійні продукти.

за матеріалами ZDNet

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter